Ciberseguridad

Incorporar conocimiento y diligencia sobre la ciberseguridad en nuestra cultura sigue siendo un elemento fundamental de cualquier estrategia de tecnologías de la información, y la clave es hacer que la concientización en seguridad sea importante para las personas, los ejecutivos y funcionarios, recordemos que todos aprendemos de manera diferente y requiere enfoques distintos para interesarse y comprender el valor de este tema, les comento, que me he encontrado con un alejamiento y apatía para conocer en términos básicos de tecnología y en la actualidad esto puede ser perjudicial para el negocio, por lo que como líder de TI considero reforzar las campañas de concientización de ciberseguridad a las que podemos estar expuestos proporcionando formas creativas y concretas de interesar continuamente a los dirigentes del negocio.

Este tema ya no puede seguir siendo un problema solamente de TI, por supuesto que es un problema de gestión del riesgo que incumbe a toda la empresa, considerando que el valor preciado de los datos para una serie de actores vinculados con las amenazas exige que el riesgo cibernético se gestione a todos los niveles de la empresa, hasta la sala de la dirección o consejo de la empresa, el debate de TI, comienza con nuestra estrategia de seguridad de la información, esta debe estar basada en cuatro pilares: una arquitectura en la que podamos confiar, capacitación y concientización de los funcionarios en el tema de seguridad y agilidad para satisfacer las necesidades del negocio.

Las amenazas cibernéticas pertenecen a una de dos categorías: amenazas tradicionales, como el malware y sus variantes o las Amenazas Persistentes Avanzadas (APT) sumamente sofisticadas, de esta manera es necesario desarrollar y mantener fuertes defensas de seguridad, usando una combinación de tecnología, herramientas, procesos y personal para defenderse contra la mayoría de los ataques, como por ejemplo es; crucial es que instalemos en tiempo parches en los servicios web, bloquear a usuarios después de múltiples intentos fallidos de inicio de sesión, filtrar adjuntos de correo electrónico, inspeccionar documentos que entran y salen de la nube, actualizamos constantemente el software antivirus y centralizarlo en una consola de administración para verificar las estadísticas de la red y visualizar los equipos que puedan estar vulnerables o que están siendo objeto de un ataque.

Anteriormente, vimos un poco de la historia de la ciberseguridad, claro, sin llegar a los detalles que hacen que se convierta en algo pesado y que nos consume mucho tiempo, ahora veremos algunas definiciones de este tema tan apasionante:

Definición de ciberseguridad

La ciberseguridad es la actividad de defender los activos digitales, incluidas las redes, los sistemas, las computadoras y los datos, de los ataques cibernéticos, en algunas partes conocida como seguridad de la tecnología de la información (seguridad de TI), de igual manera protege contra amenazas que tienen como objetivo acceder o destruir información confidencial, extorsionar con dinero a los usuarios o interrumpir las prácticas comerciales normales.

Su importancia

Si bien cualquier organización o individuo puede ser el objetivo de un ciberataque, la ciberseguridad es especialmente importante para las organizaciones, ya que trabajan con datos o información confidencial, podemos hacer énfasis en la propiedad intelectual, información de clientes, detalles de pago o registros médicos.

Consideremos que muchos atacantes tienden a centrarse en objetivos de alto valor, como instituciones financieras, organizaciones gubernamentales, ramas militares o grandes empresas o el más terrible país contra países.

Para protegerse y defenderse de los ataques digitales, las organizaciones debemos desarrollar e implementar una estrategia de seguridad integral que incluya tanto medidas preventivas como capacidades de detección y respuesta rápidas, de esta manera, para proteger sus activos digitales, clientes y reputación, una organización debe desarrollar una estrategia integral y flexible basada en sus necesidades únicas.

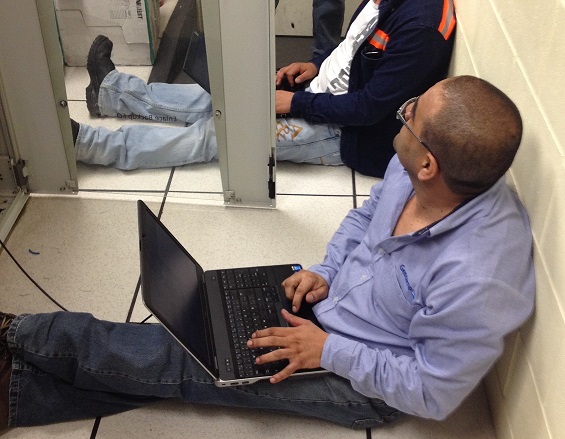

Para mí es común el establecer talleres de capacitación a usuarios finales, reforzado con boletines mensuales internos, entrevistas con ejecutivos para revisar los riesgos, amenazas y vulnerabilidades, es una tarea que me encanta porque hay que esforzarnos para sea sencilla y ajustada al perfil laboral, siempre considero que haremos algo, que daremos un paso más allá informando a nuestros funcionarios sobre cómo aplicar estos aprendizajes a su vida personal, junto con las recomendaciones, los artículos, y los blogs que se pueden compartir con familiares y amigos del nuestros empleados o ejecutivos, miren en contexto este trabajo es en realidad para cualquier público, si gustan lo podemos utilizar también en casa, con los amigos de mis hijos por ejemplo, mis vecinos, etc., lo importante es ayudar a prevenir lo que humanamente sea posible y a protegernos para no caer presa de las amenazas; agregando una capa de protección al enfoque de seguridad que no muchos tienen y son apáticos al tema.

Tipos de Ciberseguridad

Como profesional de seguridad en la información, también participo en reuniones para hablar de manera clara con nuestros socios, con ellos expongo el valor de la seguridad, fundamentando por supuesto que puede pasar, si hay que realizar alguna inversión o ampliar las políticas, sin que con ello quedemos inoperantes, indistintamente respondo a preguntas como:

- ¿Qué protegemos con los controles de seguridad?

- ¿Por qué importa?

- ¿Cuál es el rol del usuario final?

- ¿Qué impacto tiene en la empresa?

- ¿Cuál es el papel de los socios en la toma de decisiones de la ciberseguridad?

- ¿Con qué regularidad se estará tratando el tema?

Es imperativo comunicar cómo los controles de seguridad incorporados protegerán a los usuarios, los datos, y la propiedad intelectual de la compañía, es mi responsabilidad aprender cómo varían los perfiles de riesgo en las unidades de negocios y organizaciones de servicios, formar una asociación con cada unidad de negocios para desarrollar el equilibrio apropiado de controles de riesgo y de seguridad.

Es así, donde el marco de administración de seguridad de la información estructurada se vuelve crítico, sin embargo, hay que fijarnos muy bien, ya que nos permite alinear la seguridad de la información estratégica con la estrategia empresarial, tomar un enfoque de administración de riesgo normalizado, aplicando consistente el conocimiento de seguridad e inversiones apropiadas en seguridad de la información para soportar las prioridades organizacionales y no dejar de ser competitivos en el mercado.

Definitivamente, el factor humano, es la mayor preocupación a falta de concientización sobre la ciberseguridad, la decisión de un usuario no está contemplada en los antivirus, el aceptar la instalación de un programa o darle un clic a un enlace malicioso no lo previene ninguna marca, consideremos que aproximadamente el 90% de todas las fugas de datos son ocasionadas por personas físicas, a través de actividades tanto intencionadas como involuntarias por usuarios, en ocasiones los atacantes ingresan a la red de la organización mediante ataques de phishing selectivo y campañas de ingeniería social que descubren las contraseñas de los usuarios, dentro de la ciberseguridad existen diferentes dominios de seguridad específicos para la defensa de cada activo digital, vamos a ver algunos.

Administración

Un sistema unificado de gestión de amenazas puede automatizar las integraciones entre productos selectos de seguridad y acelerar las funciones de operaciones de seguridad claves: detección, investigación y corrección.

Dominios de Ciberseguridad

Puesto final de Seguridad

La seguridad de puntos finales (EndPonit), es el proceso de proteger las computadoras de escritorio, portátiles y dispositivos móviles, de actividades maliciosas, recordemos que, a diferencia de la seguridad tradicional, la seguridad de puntos finales debe protegerse en tiempo real, ya que una gran cantidad de puntos finales están distribuidos fuera del negocio, en regiones geográficas diferentes.

Seguridad en la nube

La seguridad en la nube es el término colectivo para la estrategia y las soluciones que protegen una infraestructura en la nube, y cualquier servicio o aplicación alojada en su entorno, de las ciberamenazas.

Tengamos presente que para las organizaciones que utilizan un modelo basado en la nube, es importante desarrollar e implementar una estrategia de seguridad integral que esté diseñada específicamente para proteger los activos basados en la nube y de ahí hacia el interior de su entorno.

Recuerden que muchas veces la responsabilidad de la seguridad de la información es de forma compartida o según el contrato el proveedor tiene solo cierto alcance y el resto es responsabilidad de la empresa, hay que tener cuidado con ello, si esta bien estipulado en el contrato y en los SLA´s.

Seguridad de la aplicación

La seguridad de la aplicación reduce la vulnerabilidad en el ámbito de la aplicación, por ejemplo: evitar que los datos o el código dentro de la aplicación sean robados, filtrados o comprometidos, regularmente es responsabilidad del la empresa este tipo de seguridad.

Seguridad de la red

La seguridad de la red es un término amplio que se refiere a las herramientas, tecnologías y procesos que protegen la red y los activos, datos y usuarios relacionados de los ataques cibernéticos, en mi experiencia, incluye una combinación de medidas preventivas y defensivas diseñadas para denegar el acceso no autorizado a recursos y datos.

Seguridad de datos

La seguridad de los datos, o también conocida como seguridad de la información, son las tecnologías, políticas, servicios y controles de seguridad que protegen cualquier tipo de datos, dicho de otra manera, protege sus datos confidenciales de fugas o uso indebido a través de infracciones, exfiltración y acceso no autorizado.

Seguridad de identidad

La seguridad de la identidad protege todos los tipos de identidades dentro de la empresa (humana o máquina, local o híbrida, normal o privilegiada) para detectar y prevenir infracciones impulsadas por la identidad, no obstante, esto sucede especialmente cuando los atacantes logran eludir las medidas de seguridad de los endpoints.

Seguridad de infraestructura crítica

La seguridad de la infraestructura crítica es la práctica de proteger los sistemas informáticos, las redes y otros activos vitales para el funcionamiento diario de nuestra operación, la inhabilitación de estos activos tendría un efecto debilitante en la seguridad de nuestros usuarios e impactar en la red por completo.

Marcos de ciberseguridad

Para preparar a nuestra organización frente a las amenazas de los ataques cibernéticos, comencemos por utilizar un marco valioso que nos guíe en el proceso, por ejemplo, el Instituto Nacional de Estándares y Tecnología (NIST), el cual tiene un marco de seguridad cibernética que ayuda a las organizaciones a aprender cómo identificar ataques, proteger sistemas y redes informáticas, detectar y responder de amenazas y recuperarse de ataques.

Tenemos también, los controles de CIS ®, desarrollados por el Center for Internet Security®, los Controles de Seguridad Crítica de CIS son un conjunto prescriptivo y prioritario de mejores prácticas en seguridad cibernética y acciones defensivas que pueden ayudar a prevenir los ataques más peligrosos y de mayor alcance, y apoyar el cumplimiento en una era de múltiples marcos.

De igual manera tenemos la ISO 27001, es una norma internacional que permite el aseguramiento, la confidencialidad e integridad de los datos y de la información, así como de los sistemas que la procesan, el estándar ISO 27001:2013 para los Sistemas Gestión de la Seguridad de la Información permite a las organizaciones la evaluación del riesgo y la aplicación de los controles necesarios para mitigarlos o eliminarlos.

Entonces, la aplicación de ISO-27001 significa una diferenciación respecto al resto, que mejora la competitividad y la imagen de una organización, se complementa con las buenas prácticas o controles establecidos en la norma ISO 27002.

Se integra también, COBIT v5 (Control Objectives for Information and Related Technologies) en español significa Objetivos de Control para Tecnología de Información y Tecnologías Relacionadas, es un marco de gobierno de TI que ayuda a las empresas a desarrollar, organizar e implementar estrategias en torno a la gobernanza y la gestión de procesos de TI y de los recursos de la organización.

Aquí hay una lista de los mejores y más confiables recursos para empresas:

- Marco de ciberseguridad del NIST

- Centro de recursos de seguridad informática del NIST

- Centro de recursos de ciberseguridad de CISA

- Recursos de Ciberseguridad de la Dirección de Ciencia y Tecnología del DHS

- Biblioteca de recursos y programas de la Alianza Nacional de Ciberseguridad

- Centro de recursos de ciberseguridad del FBI

- CIS Center for Internet Security

Ahora que sabemos que es la ciberseguridad, tipos y marcos de apoyo para tener nuestros recursos informáticos listos y prevenidos, veremos en el siguiente apartado, los tipos de amenazas a las que nos podemos enfrentar.

“Un negocio exitoso no puede funcionar simplemente con profesionales expertos, necesita los procesos correctos en su lugar, estos procesos, en la mayoría de los casos, se implementan utilizando tecnología.”

–Rberny

Visitas: 47