Tiempos prácticos para solucionar vulnerabilidades de seguridad

En un ambiente generalizado de digitalización global, nos encontramos con las inminentes vulnerabilidades de seguridad, si bien es cierto que se trabaja arduamente en estar prevenidos, ya sea con los planes de contingencia, continuidad del negocio y algunos otros mecanismos, así como la concientización de los empleados, los encargados de TI y de la seguridad informática de la empresa estamos en un incesante proceso de corrección de vulnerabilidades.

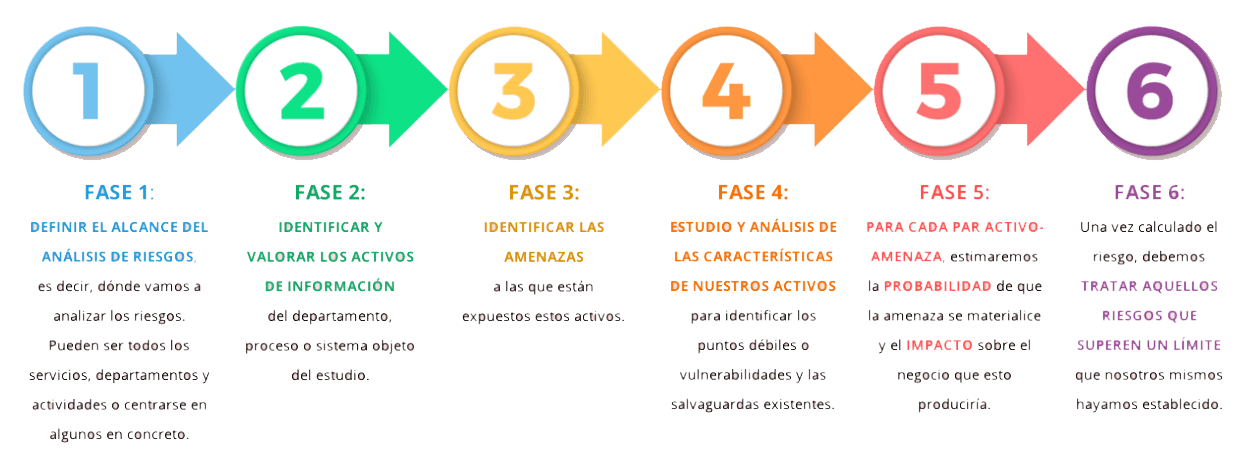

Considero que dicho proceso es un flujo de trabajo que corrige o neutraliza las debilidades detectadas que incluye:

- Encontrar vulnerabilidades mediante análisis y pruebas,

- Priorizar por evento

- Corregir de acuerdo al impacto

- Monitorear vulnerabilidades

- Lecciones aprendidas

- Reforzamiento de políticas de seguridad de la información

- Revisar tendencias de amenazas

- Actualizarse en innovaciones del mercado de ser necesario.

Origen de la imagen: INCIBE

Continuamente hago énfasis en que los líderes de seguridad y riesgo debemos vincular adecuadamente las prácticas de gestión de vulnerabilidades a las necesidades específicas del negocio, no a un estándar mítico, por decirlo de alguna manera, ya que este ambiente es muy cambiante, ante nuevos mecanismos utilizados por los delincuentes.

Por ejemplo:

Hay quienes piensan que únicamente es parchear o actualizar todos los sistemas Microsoft Windows en una red administrada, asumiendo que están detrás de un Router o firewall, y que con ello en días está solucionada la brecha de seguridad, no obstante, si fueron afectados, sin duda, se presentara la interrupción del negocio que probablemente sería inaceptable.

En este sentido, me pregunto:

¿Cuál sería un marco de tiempo razonable para corregir vulnerabilidades de seguridad?

Para cada negocio, organización o gobierno las respuestas son diferentes a esta pregunta, ya que el panorama de amenazas es diferente para cada organización.

En mi experiencia he comprobado que los plazos de corrección de vulnerabilidades percibidos como un estándar de la industria, no consideran y no tienen en cuenta las limitaciones específicas de las organizaciones, sabemos que las consideraciones de cohabitación de tecnología, las políticas internas o los requisitos de cumplimiento externos o legales de cada país, van de lo general a lo particular, por eso son únicas y así deben ser tratadas.

En la práctica la integración de la tecnología al negocio en una situación de la vida real tiene muchas más modalidades, considero significativo convertir, el dicho que, si una plataforma se parchea o únicamente se actualiza, en sí el riesgo específico de vulnerabilidades de la plataforma se ha mitigado lo suficiente y no es así.

Recomiendo que estas reflexiones, nos lleve a que las organizaciones adoptemos un enfoque más estructurado basado en riesgos y eventos para la gestión de vulnerabilidades como parte de un programa de seguridad integral y general.

¿Qué tan rápido es lo suficientemente rápido?

La estrategia nos puede indicar que el gran volumen de vulnerabilidades reportadas significa que las organizaciones enfrentamos el desafío de remediarlas en los plazos adecuados.

Es evidente que va en función de la rapidez con la que se pueden explotar las vulnerabilidades, por ende, las organizaciones debemos estar preparadas para realizar una reparación de emergencia en los sistemas clave en pocas horas después de que un proveedor lance un parche para abordar una vulnerabilidad, por ejemplo y de esta manera para invertir recursos en medidas de mitigación.

La rapidez está representada con las políticas de la empresa, de acuerdo a ellas y a la dirección de la empresa, debemos saber cuánto tiempo podemos estar fuera de operación, sin que ello impacte gravemente al negocio, por ello recomiendo que debemos continuar refinando la madurez de nuestro proceso de gestión para lograr un punto de retorno cada vez más rápido y ágil en la corrección y mitigación de eventos.

“Recordemos que lo rápido en ocasiones puede dejar bugs y puertas abiertas, por ello la elaboración de un plan es lo más recomendable y tomarnos el tiempo que sea necesario, para que el retorno a la operación, no sea más complicado que por el evento mismo, ocasionado por la vulnerabilidad que fue aprovechada y nos impactó”

En referencia a lo anterior, les proporciono algunas actividades que recomiendo:

Como les mencione, cada organización tiene un límite superior en la velocidad con la que puede corregir o compensar las vulnerabilidades, esto es impulsado por el conocimiento de la empresa por el riesgo operativo, la capacidad y capacidades operativas de TI, así como, de acuerdo al plan, nuestra capacidad para absorber las interrupciones cuando se intenta corregir el efecto negativo en las plataformas tecnológicas vulnerables.

La gestión de vulnerabilidades debe estar alineada al negocio

En la actualidad, los líderes de seguridad podemos alinear las prácticas de gestión de vulnerabilidades con las necesidades y requisitos de nuestra organización, mediante la evaluación de casos de uso específicos, la evaluación de su entorno de acuerdo al riesgo operativo para eventos particulares o en su caso riesgo por riesgo, así como podemos visualizar la determinación de las capacidades y limitaciones de las acciones a tomar.

Prioridad del negocio

De acuerdo a las políticas de seguridad de la empresa y los acuerdos entre áreas de responsables con la dirección, el determinar las prioridades del negocio, puede irradiar de una gran integración de una empresa madura a una empresa en caos que subsiste al día a día, esta última, en verdad que hace el proceso bastante difícil y operativamente el impacto a futuro puede ser mayor.

Por ello recomiendo que las organizaciones debemos implementar una priorización de vulnerabilidades multifacética y basada en riesgos, en función de factores como la gravedad de la vulnerabilidad, la actividad de explotación actual, la importancia del negocio y la exposición del sistema afectado.

“Por supuesto que hay amenazas que son del orden común y que por años han estado ahí, si abarcamos estas sin obviarlas y realizamos los ajustes necesarios, esto debería ser un primer paso y reducir de esta forma un mayor riesgo de la forma más rápida”

Controles de seguridad

Algunas metodologías manejan controles que se suman a los sistemas de detección y prevención de intrusiones y firewalls, de la red o de aplicaciones web con soluciones de corrección como herramientas de administración de parches, actualizaciones críticas y puede reducir la superficie de ataque de manera más efectiva y tener menos impacto operativo del negocio.

En la práctica se están utilizando tecnologías más nuevas, como las herramientas de simulación de ataques y violaciones (BAS), al administrarlas puedes manejar la información sobre las configuraciones de tus tecnologías de seguridad existentes y con ello, somos capaces de defendernos contra una variedad de amenazas como el Ransomware.

Aquí surge una variante, en ocasiones, simplemente no es posible parchear o actualizar un sistema, red, firmas de antivirus, por ejemplo:

El proveedor aún no ha proporcionado un parche, ya sea porque el sistema ya no es compatible o por otras razones, como la compatibilidad del software, entonces debemos también considerar que hacer en esta situación, sabemos que las empresas e industrias altamente reguladas tienen políticas que pueden restringir su capacidad para realizar funciones, porque lo previnieron.

Automatizar el análisis de vulnerabilidades

El uso de la tecnología puede automatizar el análisis de vulnerabilidades, es un concepto que está muy extendido, mejora las ventanas de reparación y la eficiencia.

Para ello, debemos de utilizar, un escáner de vulnerabilidades, es una herramienta de automatización que nos permitirá combatir varios riesgos que se derivan de dichas vulnerabilidades, no obstante, los escáneres de vulnerabilidades pueden presentar más falsos positivos que respuestas cuando carecen de inteligencia de seguridad contextual en tiempo real, hay que tener cuidado con este punto.

Les recomiendo para obtener el mayor beneficio de un escaneo de vulnerabilidades, es esencial planificar adecuadamente y tener claridad sobre dónde reside la función dentro de los procesos de nuestra organización.

A conciencia los responsables debemos revisar las soluciones de evaluación de vulnerabilidades existentes y asegúrese de que sean compatibles con los tipos de activos nuevos, la nube, los contenedores y los sistemas ciber físicos en nuestros entornos.

“Debemos utilizar y hacer un mejor uso de nuestro programa de administración de vulnerabilidades, puede reducir sustancialmente la superficie de ataque, esto nos ayudará a estar prevenidos ante un evento”

El tema es muy amplio, tiene conceptos muy técnicos de acuerdo a cada capa de protección, podríamos también incluir los SLA que hay con nuestra área de TI o con un tercero, estructurar políticas de seguridad y los planes de continuidad del negocio, contra desastres, contingencias, hay mucho, mucho más que se puede agregar a este tema, mismo que contemplaré en futuros artículos o en mi sitio web.

Espero sea de utilidad, en vista a una mejor manera de proteger nuestro bien más preciado que es la información y su tecnología, cualquier duda, comentario, favor de enviarlo a ruben.guzman@rberny.com, y si te gusto compártelo, lleguemos a personas en esta red y las demás redes sociales, muchas gracias.

Saludos,

Visitas: 40