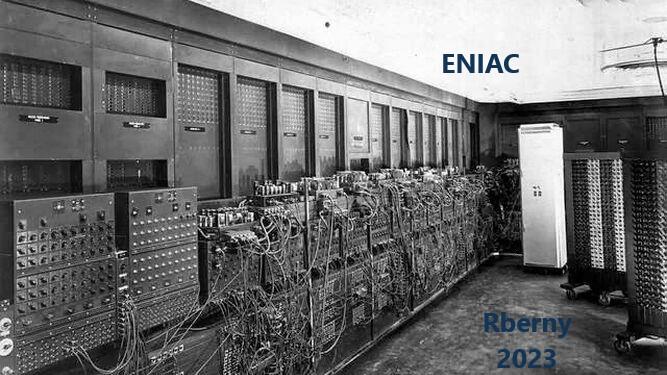

Bueno, érase una vez que existió ENIAC, la primera computadora moderna, imagínense, esta se puso en línea en 1945, por supuesto que la ciberseguridad no era una palabra que pudieras encontrar en el diccionario técnico o en ningún lado, la única forma de interactuar con las computadoras del tamaño de un edificio de la época era estar físicamente presente, frente a ella, por lo que las amenazas virtuales no eran un riesgo y el control de acceso era una cuestión de seguridad física.

La tecnología de la información se desarrolló como un campo distinto a lo largo de las décadas de 1960 y 1970 y entro en la conciencia pública a fines de la década de 1980, después de una serie de eventos que pusieron de relieve cuán peligrosa podría ser la falta de seguridad, quiero decir, hasta que no se detectaron fallas, inconsistencias o quizás hasta robo de información fue que se alertaron los grandes gurus de la época.

Cuando hablo de esto en realidad, ya me siento parte del inventario de la historia en tecnologías de la información, les contaré que muchísimos años antes de esos eventos se dio la primera violación a los medios de comunicación, en 1963 involucró la vulneración de un sistema telefónico para hacer llamadas de larga distancia de forma gratuita, algunos lo nombraron piratería, ya que se ahorraban el costo de dichas llamadas, realmente es el acto de trabajar dentro de los límites de un sistema para producir un comportamiento distinto al deseado, en la actualidad, ese comportamiento va desde descifrar contraseñas hasta salvar el sistema de aire de una nave espacial usando piezas de repuesto vulnerables.

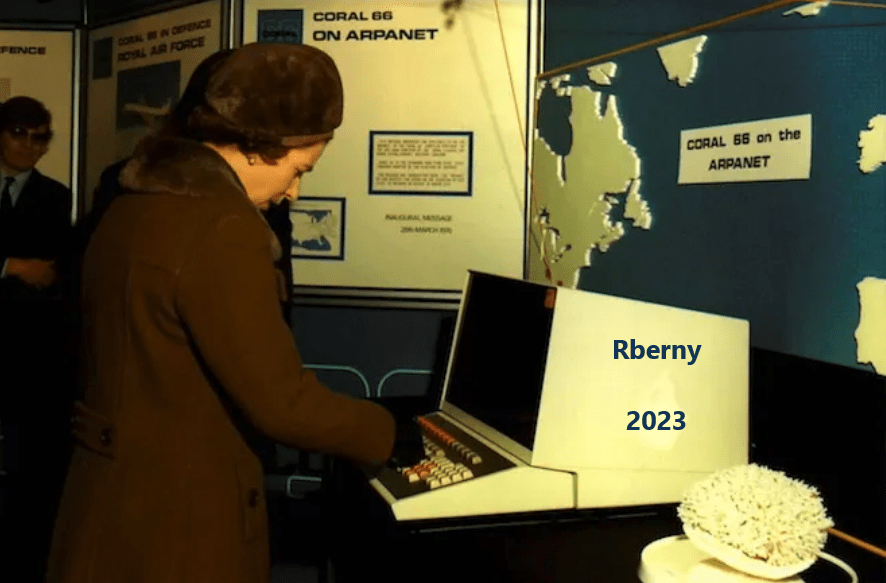

De esta manera y años más tarde se crea ARPANET, la primera forma de Internet, y también nacieron los piratas informáticos y les dio mucho en lo que pensar y explorar de esta tecnología, entonces ARPANET fue un campo de pruebas para nuevas tecnologías, y las comunidades técnicas y de hackers se ocuparon de desarrollar y crear prototipos de nuevas tecnologías, por ejemplo, utilizar el correo electrónico en sus actividades fraudulentas.

En ese entonces, hubo algunas aventuras en el desarrollo de malware (abreviatura de software malicioso), incluidos Creeper y Reaper, los primeros gusanos informáticos, pero estos fueron ejercicios académicos más que cualquier otra cosa.

Como ven aparecen figuras como:

- Hacker

- Pirata Informático

“Todavía no se les reconoce como delincuentes, eso es cierto”

Pues bien, esta evolución propicia grandes avances tecnológicos para ambas partes, los ingenieros que implementaban tecnología y los que buscaban como entrar o como vulnerar su codificación, de esta manera en la década de 1980 fue una época caótica; Internet se formó en 1983, y la adopción de Internet Protocolo Suite por parte de ARPANET y otras redes agregó más objetivos y atacantes potenciales, nacidos con una superficie muy grande de ataques.

El primer malware real surgió durante este tiempo, al igual que el pánico público en torno a la Guerra Fría, de la mano, iban inmersas.

Las herramientas y técnicas desarrolladas durante esta época se volverían comunes en la ciberseguridad moderna (Origen); los ataques de diccionario utilizaron listas de contraseñas robadas y explotaron credenciales predeterminadas débiles, mientras que los sistemas informáticos de señuelo atraparon a los atacantes, muy fácilmente.

Para el final de la década de los 80 dio dos grandes acontecimientos:

- El primero fue el descubrimiento de que un pirata informático que trabajaba para la KGB obtuvo acceso a documentos confidenciales del ejército estadounidense.

- El segundo fue la creación de la pieza de malware que verdaderamente afectaría del mundo informático: el gusano Morris, originalmente se escribió para mapear el tamaño de Internet, pero rápidamente se salió de control, ahogando las computadoras con múltiples copias de sí mismo y obstruyendo la red mientras se replicaba.

Un ejemplo, que si sucedió y créanme sigue pasando hoy en 2023:

Estos incidentes explotaron configuraciones predeterminadas no seguras; las contraseñas predeterminadas como “admin” o “123456” aseguraban que un sistema o pieza de software fuera fácilmente explotable.

La década de 1990, cuando comencé a trabajar con tecnologías de la información, la reconozco ampliamente como la era de los virus más descontrolada en la historia, las computadoras que se conectaban a Internet se volvieron más comunes en los hogares y esto aumentó el acceso.

Esto condujo a script kiddies no calificados:

Personas que descargan un fragmento de código y lo ejecutan sin tener que escribir ningún código ellos mismos, pueden usar ese código para lanzar ataques que no entienden, para destrozar o destruir objetivos por diversión, algunos ni cuenta se daban de lo que hacían.

“Continuando con su crecimiento a lo largo de los años 90, la ciberseguridad es ahora una parte fundamental de la vida moderna”

Las computadoras domésticas a menudo eran el objetivo del malware desenfrenado de la época, lo que demuestra las consecuencias de una ciberseguridad deficiente para sus propietarios, siempre lo he tenido presente y todavía me cuesta hacer conciencia con las personas que el cómputo en el hogar es una superficie de ataque muy vulnerable.

Sigue pasando el tiempo y a partir del año 2000 y su cambio por un par de bits o espacios en el año, siguió evolucionando la tecnología, cada vez se digitalizaron más datos, en particular las transacciones monetarias, a medida que la tecnología proveniente de los años 90 crecía y también lo hacían los piratas informáticos y estos ganaban más experiencia, por lo que la escala de las amenazas cambió y los atacantes comenzaron a tener objetivos más grandes más allá del vandalismo y la destrucción.

Recuerdan las infracciones de tarjetas de crédito, el hacktivismo y la tenencia de sistemas de corporaciones para pedir rescate se volvieron cada vez más comunes, ya que los piratas informáticos malintencionados se dieron cuenta de que se podía ganar dinero real con el delito cibernético.

Continuamos en la década de 2010, la escala de amenazas siguió creciendo, se evidenció que los ataques de los estados-nación aumentaron en frecuencia y llevaron a cabo campañas de infiltración y vigilancia y desplegaron armas cibernéticas para atacar objetivos estratégicos entre países en ocasiones.

Los grupos de piratas informáticos maliciosos se dirigieron a las principales corporaciones y organizaciones gubernamentales, robaron datos y lanzaron ataques de ransomware, y la creciente cantidad de dispositivos inteligentes en circulación les dio a estos grupos un tipo de objetivo completamente nuevo.

Hay que ser realistas, con el mundo tan conectado como está, la ciberseguridad se trata tanto de proteger a las personas como a los sistemas informáticos en cualquiera de sus presentaciones, las personas son falibles y, al igual que las computadoras, tenemos vulnerabilidades que pueden explotarse:

Esto es muy importante y casi imperceptible, la manipulación emocional y la ingeniería social son herramientas poderosas que utilizan los piratas informáticos para obtener acceso a sistemas seguros.

Muchos de los sistemas en los que confiamos se ejecutan en computadoras, y lo que está en juego para protegerlos nunca ha sido tan alto, hay que considerar que los ataques a esas computadoras o sistemas pueden interrumpir el transporte, la energía, la economía, la atención médica, la comunicación e incluso la vida.

Con las computadoras tan integradas en nuestras vidas en muchos formatos, vistas, modelos, etc., es crucial que las protejamos, en ciberseguridad debemos aprender de nuestros errores, aplicando las lecciones aprendidas en el pasado para prevenir ataques en el futuro.

Este es el dominio de los investigadores de seguridad y los piratas informáticos éticos:

“Encontrar y reparar vulnerabilidades antes de que puedan ser explotadas, y ayudar a que nosotros y nuestras computadoras estén lo más seguros posible”

Surgen más figuras como:

- Los administradores de Red y comunicaciones

- Oficiales de Ciberseguridad

- Ciber criminal

- Ingeniera Social

- Configuraciones por default

- Errores de diseño de redes y sistemas

- Especialistas de Seguridad de la información, etc.

¿Qué sigue en ciberdelincuencia?

La misma tecnología avanzada que se utiliza para la seguridad cibernética, incluidas las herramientas de inteligencia artificial y aprendizaje automático, también la emplean los ciberdelincuentes de hoy, por lo tanto, mantenerse un paso por delante de ellos es un desafío continuo.

A medida que el gran negocio del delito cibernético continúa creciendo, los actores de amenazas han comenzado a colaborar entre sí en un modelo de ransomware como servicio (RaaS) para infiltrarse en las organizaciones.

Brevemente, el modelo RaaS permite a los desarrolladores de una variante de ransomware reclutar afiliados que utilicen exclusivamente su ransomware en ataques dirigidos a organizaciones, cualquier pago de rescate extorsionado de las víctimas se divide luego entre los desarrolladores de ransomware y el afiliado que realizó el ataque.

No se sabe qué innovaciones nuevas y tortuosas tienen reservados los actores de amenazas para la próxima década, por lo que, recomiendo, prepararse para la próxima generación de ciberdelincuencia requiere que los usuarios estén atentos a los tipos de ataques que se producen y comprendan claramente cómo defenderse de estas amenazas, incluyendo el hogar.

Los enfoques exitosos de la ciberseguridad incluirán defensas de varios frentes, sin duda, involucrará a los proveedores de servicios y la experiencia de terceros, incluso para organizaciones lo suficientemente grandes como para emplear tecnología de ciberseguridad integral y personal experto interno.

Pues bien, de esta forma muy rápida, hay hacernos más consientes que la ciberseguridad es importante hoy en día y que la idea de “a mí no me pasará”, o “mi empresa tiene lo último en ciberseguridad” y no cuidan las variantes como el hogar, la cadena de suministro o a los terceros con los que trabajamos, alguien pudo no actualizar su equipo y abre una brecha de seguridad.

Visitas: 0