Rberny 2023

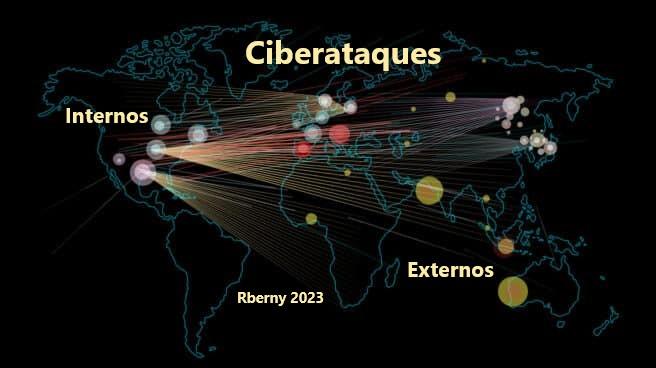

Ataques Externos

Una amenaza externa se refiere al riesgo de que alguien de fuera de la organización obtenga acceso no autorizado a información confidencial mediante la explotación de vulnerabilidades.

A manera de ejemplo, les comparto algunos ataques que representaron un impacto a los usuarios, empresas y herramientas de ciberseguridad, se dice que tuvieron el mayor riesgo para la seguridad digital en los últimos años:

Ataque de criptominería Lemonduck

El reciente auge de las criptomonedas ha disparado sus precios en los últimos años, como resultado, las actividades de criptominería han aumentado significativamente, ya que los atacantes buscan obtener una compensación monetaria inmediata.

LemonDuck, una conocida botnet de criptominería, apuntó a Docker para extraer criptomonedas en sistemas Linux, hay que mencionar que esta campaña está actualmente activa.

Como funciona, se ejecuta una operación de minería anónima mediante el uso de grupos de proxy, que ocultan las direcciones de la billetera, elude la detección al apuntar al servicio de monitoreo de Alibaba Cloud y deshabilitarlo.

Bueno, sabemos que Docker es la plataforma para crear, ejecutar y administrar cargas de trabajo en contenedores, el cual proporciona una serie de API para ayudar a los desarrolladores con la automatización, y estas API pueden estar disponibles mediante sockets o demonios locales de Linux (el puerto predeterminado es 2375).

Pues bien, dado que Docker se usa principalmente para ejecutar cargas de trabajo de contenedores en la nube, una instancia de nube mal configurada puede exponer una API de Docker a Internet, en el ciberespacio puede ser captada por un atacante y explotar esta API para ejecutar un minero de criptomonedas dentro de un contenedor controlado por el atacante, además, un atacante puede escapar de un contenedor en ejecución abusando de privilegios y configuraciones incorrectas, pero también explotando múltiples vulnerabilidades encontradas en el tiempo de ejecución del contenedor como Docker.

El servicio de monitoreo de Alibaba Cloud monitorea las instancias de la nube en busca de actividades maliciosas, una vez que el agente está instalado en un host o contenedor, entonces, el archivo “a.asp” (script) de LemonDuck tiene la capacidad de deshabilitar el servicio aliyun para evadir la detección por parte del proveedor de la nube.

Vulnerabilidad de Follina

La vulnerabilidad de Follina, clasificada como “de día cero”, se puede invocar a través de documentos de Office armados, archivos de formato de texto enriquecido (RTF), archivos XML y archivos HTML, la protección a los clientes de los intentos actuales de explotación de Follina utiliza indicadores de ataque (IOA) basados en el comportamiento, afortunadamente se tenía una lógica de detección y prevención que aborda la explotación de esta vulnerabilidad.

Entonces, Follina (CVE-2022-30190), esta vulnerabilidad de ejecución remota de código (RCE, por sus siglas en inglés) existe cuando se llama a MSDT utilizando el protocolo de URL desde una app de llamada como Word, para que el atacante que explote el fallo pueda ejecutar código arbitrario a través de PowerShell con los privilegios de la app de llamada y de esta manera instalar programas en el equipo comprometido, así como borrar o modificar datos o crear nuevas cuentas con los privilegios que permita la cuenta del usuario.

Pero estos no fueron los únicos reportes de campañas explotando esta vulnerabilidad, el equipo de MalwareHunterTeam, por ejemplo, detectó el uso de documentos maliciosos con nombres de archivo en chino, siendo utilizados para distribuir troyanos que roban información.

Vulnerabilidad de registro 4j2

Log4j2 es un marco de registro de código abierto basado en Java que se incorpora comúnmente a los servidores web Apache, esto sucedió entre fines de noviembre y principios de diciembre de 2021, se informó una vulnerabilidad crítica (CVE-2021-44228) que afectaba a la utilidad Log4j2, lo que resultó en varias correcciones y revisiones de código por parte del proveedor.

Cuando se revela al público la vulnerabilidad de la ejecución remota de código (RCE) denominada Log4Shell, que afecta a la librería de software de código abierto Log4j, desarrollada en lenguaje Java y mantenida por Apache Software Foundation, precisamente ese mismo día ya se habían publicado los primeros exploits, lo que provocó que fuentes especializadas advirtieran de la gravedad de la vulnerabilidad, ya que Log4j es una librería muy utilizada y empleada frecuentemente en el software empresarial Java.

La vulnerabilidad aprovecha JNDI, que proporciona una interfaz abstracta para diferentes servicios de directorio y resolución de nombres, como DNS o LDAP, entonces, Log4j2 sanea de manera insuficiente los datos proporcionados por el usuario, lo que podría permitir que un atacante proporcione una cadena que se interpreta como una variable válida que, cuando se expande, da como resultado la carga y la invocación de un archivo de clase Java remoto, por ellos este servicio en particular es explotable depende de su uso específico de Log4j2 con Java.

Ataque de ransomware PartyTicket

El 23 de febrero de 2022, se llevaron a cabo ataques destructivos contra entidades ucranianas, los informes de la industria afirman que el ransomware basado en Go denominado PartyTicket se identificó en varias organizaciones.

PartyTicket es una familia de ransomware poco sofisticada y mal diseñada que probablemente pretenda ser una distracción del ataque del limpiaparabrisas de Hermetic.

El ransomware genera una única clave AES que se utiliza para cifrar archivos específicos en modo GCM, los archivos se pueden descifrar sin tener acceso a la clave privada RSA porque la clave AES se genera mediante una función aleatoria que es determinista.

El análisis del ransomware PartyTicket indica que cifra los archivos superficialmente y no inicializa correctamente la clave de cifrado, lo que hace que el archivo cifrado con la extensión. encryptedJB asociada sea recuperable.

El malware toma un solo argumento de línea de comandos, que es el nombre de archivo para cifrar, por lo que el malware se inicia sin ningún argumento, crea una lista de archivos para cifrar, posteriormente, para cada archivo en esta lista, el malware crea una nueva copia de sí mismo usando un nombre generado llamando a la función de biblioteca UUID Go, que se basa en la marca de tiempo actual y la dirección MAC del sistema.

Pareciera un tema de ciencia ficción, soy consciente de esto, porque estoy incluyendo términos técnicos, no obstante, las notas nos indican que estamos expuestos a muchas cosas en internet, estoy cierto que ya no podemos dejar de depender de internet, no obstante, quedo completamente seguro que podemos protegernos y observar que la tecnología nos está llevando a otros niveles, los cuales incluyen la inducción a la ciberseguridad para todos.

Si llegaste hasta este punto quiere decir que lo expuesto en este artículo te ha llamado la atención en el sentido que pareciera una película o un comic, pero no es así, es la realidad que se nos avecina, por ello, recomiendo prevente y sigue los consejos de ciberseguridad, investiga y comprueba las fuentes.

En este mismo sentido de ideas, los atacantes pueden aprovechar los sistemas dentro de un dominio mediante:

- Acceso directo y físico a sistemas y redes.

- Redes inalámbricas que se extienden más allá de los límites de una organización.

- Bluetooth o dispositivos de comunicación de campo cercano (NFC).

- Tipos de adjuntos maliciosos.

- Elementos menos seguros dentro de la cadena de abastecimiento de una organización.

- Las cuentas de medios sociales de una organización.

- Medios extraíbles, como unidades flash.

- Aplicaciones basadas en la nube

Ataques Internos

Recordemos que el repertorio de los ciberdelincuentes es vasto y está en constante evolución, está comprobado que, a veces, pueden combinar dos o más de tácticas para aumentar sus posibilidades de éxito.

Depende de los profesionales de ciberseguridad crear conciencia y educar a otras personas en una organización sobre estas tácticas para evitar que sean víctimas de tales ataques.

Le voy a informar de una característica de los ataques que en la mayoría de los casos no se contemplan o se omiten, y en el cual existe mucha creencia que nunca pasara, no obstante, y con plena seguridad en mi experiencia y lo visto en los 22 años de mi carrera, les puedo preguntar:

¿Sabían que las amenazas internas tienen el potencial de causar un daño mayor que las amenazas externas?

Esto se debe a que los empleados o partners que trabajan en una organización tienen acceso directo a sus instalaciones y dispositivos de infraestructura, también tendrán un conocimiento interno de la red, los recursos y los datos confidenciales de la organización, así como las medidas de seguridad implementadas o ¿no es así?

Veamos nuevamente:

Las amenazas internas provienen en gran medida de los empleados actuales y anteriores de una organización y pueden ser intencionales o accidentales, son personas que abusan de sus permisos de acceso para llevar a cabo actividades maliciosas.

Sin duda, puede ser complicado detectar amenazas internas porque las soluciones de seguridad tradicionales, como los firewalls y los sistemas de detección de intrusos, se centran en las amenazas externas, no obstante, nunca hay que perderlo de vista.

Les recuerdo que desafortunadamente los usuarios generalmente son el eslabón más débil en los sistemas de seguridad informática y representan una amenaza importante para la confidencialidad, la integridad y la disponibilidad de los datos de la organización.

Las ciberamenazas pueden propagarse de varias maneras, como a través de los propios usuarios, dispositivos conectados a la red o servicios alojados en una nube pública o privada, y no olviden la amenaza de un ataque físico si no se aplican las medidas de seguridad adecuadas.

Les recomiendo nunca obviar en la estrategia o plan de continuidad del negocio, respuesta a incidentes, la gestión de amenazas, los riesgos en términos de ciberseguridad.

En el siguiente artículo les hablaré de las amenazas en particular y en unos artículos llegaremos al diseño de la estrategia de ciberseguridad en varios ámbitos.

Espero que te haya gustado, cualquier comentario, favor de enviármelo a Rberny_2001g@hotmail.com, si gustas agregar algo o comentarme lo que piensas.

Saludos, su amigo,

Visitas: 4