La seguridad de Active Directory contempla a las personas, los procesos y las herramientas que utiliza nuestra organización, es por ello que, en su administración, debemos identificar vulnerabilidades, configuraciones incorrectas y otros problemas de seguridad dentro de nuestro Active Directory.

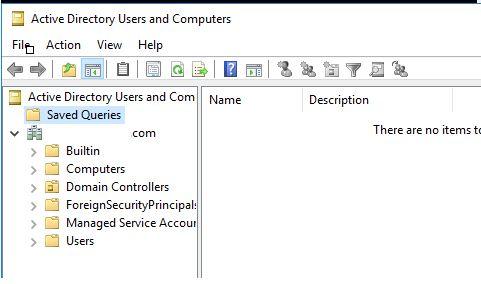

Los administradores de TI usamos Active Directory, el cual es un servicio de directorio de Microsoft Windows Server, para administrar una variedad de funciones que incluyen aplicaciones, usuarios y otros componentes de la red.

“Active Directory es una herramienta clave para la administración de identidades y accesos, actualmente se integra también con Azure de Microsoft en la nube”

Desafortunadamente, una realidad muy fácil de contactar es que muchas organizaciones pasan por alto Active Directory a pesar de que es un objetivo que los malos actores quieren vulnerar para obtener acceso a sus sistemas y luego moverse lateralmente a través de su red, por experiencia sé que como tal, la seguridad de Active Directory debe ser una parte importante de nuestro programa general de ciberseguridad, ya que ayuda a proteger nuestros datos confidenciales, aplicaciones, sistemas, credenciales de usuario, así como, otros aspectos de la red de posibles objetos de ataques.

“Las mejores prácticas para proteger su Active Directory debe incluirlo como parte de su programa general de administración de vulnerabilidades basado en riesgos”

A medida que profundizamos en las infracciones de alto perfil recientes, una cosa se vuelve muy clara:

La capacidad de un atacante para afectar la infraestructura de identidad es fundamental para la ciberseguridad, es una brecha y en la actualidad vamos tras ellos, tecnológicamente y en conocimientos tienen mucha ventaja, ya que obtienen beneficios económicos o de poder al trabajar para organizaciones y países (Están patrocinados).

Resultado:

Una vez que un atacante se afianza en una organización, no puede avanzar más sin acceder a una cuenta de usuario privilegiada, entonces, en sus etapas o modo de operar, buscarán privilegios de alto nivel para obtener acceso a la información que desean en una organización, con dichos privilegios, un atacante puede crear cuentas inactivas, dándoles acceso de puerta trasera para que, incluso si son descubiertos, puedan regresar al entorno sin ser detectados.

Tengamos en cuenta que un atacante puede incluso borrar sus huellas forenses mientras se mueven lateralmente a través de la red de una organización.

La gran mayoría de las grandes empresas utilizan Microsoft Active Directory para administrar los privilegios de las cuentas de usuarios, cada modelo que tenemos sobre cómo funcionan las infracciones, todo lo que sabemos sobre cómo operan los actores de amenazas avanzadas y los servicios de inteligencia, nos dice que debemos responder a esta pregunta:

¿Qué tan seguros estamos?

A pesar de su criticidad, administrar y proteger Active Directory les puedo decir que es increíblemente complejo, resulta, casi imposible administrar Active Directory, por una sola persona, de forma segura a gran escala en una empresa de más de 1,000 objetos, y requiere sin duda una enorme cantidad de experiencia y atención constante.

Es importante interrumpir una de las rutas de ataque más comunes en amenazas persistentes avanzadas vinculadas a nuestro Active Directory, así como tener los parámetros más comunes de protección, los cuales recomiendo que no pasemos de largo, sin verlos o minimizarlos, rompamos con la parsimonia que existe en muchas empresas, pues bien los invita a iniciar un hito importante al cumplir con nuestra visión de exposición cibernética para ayudar a que nuestra empresa, que en ella se inicie a comprender y reducir el riesgo cibernético en toda la superficie de ataque moderna.

Es muy importante, encontrar y corregir las debilidades en Active Directory antes de que los atacantes puedan explotarlas, en la medida de los posibles, apoyándonos con herramientas y servicios de proveedores, permitiendo que los respondedores de incidentes detecten y reconozcan los ataques a medida que ocurren.

Recomendación rápida:

Auditar y evaluar cada ajuste de configuración, cada entrada y relación dentro de Active Directory, confío para ello, en simplificar estos hallazgos y crear recomendaciones priorizadas para que los equipos de TI y seguridad las aborden en función de la criticidad.

De igual manera, el monitoreo continuo para actividades riesgosas que podrían ser una indicación de un compromiso en curso, les recomiendo supervisar actividades como:

- Creación de nuevas cuentas de administrador.

- Ocultar cuentas.

- Cambios de permisos.

- Agregar nuevos grupos.

- Agregar usuarios a grupos.

- Crear relaciones de confianza.

- Y otros.

Los últimos dos años han estado llenos de reuniones con colegas, especialistas y leyendo a proveedores dedicados a darnos las herramientas de soporte a la seguridad y monitoreo de Active Directory, de este modo, encontré tendencias que son esclarecedoras, ya que cada entorno, aun cuando son únicos, a menudo tiene los mismos problemas.

Este escenario se quiere tomar como una situación que deba tener un nivel alto, sin embargo, les puedo decir que a menudo se reducen a la gestión heredada de la plataforma empresarial de Microsoft que se remonta a una década o más, la más recurrente desde Microsoft Windows 2013, aun cuando haya salido de soporte de la compañía proveedora, la mala planeación de migración entre versiones también es un riesgo de nivel alto, la capacitación y soporte técnico abre también un sesgo en TI, si no se maneja adecuadamente, con la especialización de actividades dentro de TI.

Al darme cuenta de que no se le da importancia que requiere en muchísimos sitios, gobiernos, empresas, ya sea por el impacto económico y de conocimientos, me doy a la tarea de publicar información que pueda crear conciencia y proporcionar Tips, mejores prácticas y en su momento hasta siga metodologías al respecto como la ISO/EIC 27001: 2013 y versión 2022, mismas que incluiré en mi sitio web y estará constituida por información sobre cómo proteger mejor la empresa y su Active Directory de los vectores de ataque más recientes y exitosos.

Si bien las amenazas han cambiado durante la última década, la forma en que se administran los sistemas y las redes a menudo no lo ha hecho, continuamos con el mismo paradigma de operaciones y soporte a pesar de que los algunos sistemas internos se ven comprometidos regularmente, que decían los gurus de antes, si funciona, no le muevas, ya esa generación está de salida, el todólogo es sustituido por el especialista de TI, mejorando los perfiles como el del CISO, en efecto, aun cuando todavía hay lugares que razonan de esta forma retrógrada.

El cierre de versiones de Microsoft de su sistema operativo de servidores ha creado un punto de inflexión con Microsoft Azure AD, la instalación de servidores On-Premise, Office 365, Dynamic´s 365, entre una gran variedad de soluciones muy buenas, no obstante, el costo de la vida tecnológicamente también cambia, se lograron ahorros donde no lo esperábamos con la infraestructura, tenemos acceso a una mayor cantidad de aplicaciones que se pueden integrar con facilidad entre las nuevas versiones, en su caso cuando se tiene que migrar a una versión superior, de acuerdo a como lleven la administración de TI, mientras más compleja, más detallada y debe documentarse, pensando en una migración esta puede ser sencilla o muy friccionada.

Muchas gracias por leerme, el próximo sábado 22 de abril del 2023, actualizaré mi sitio web con una sección dedicada a Microsoft Active Directory, sus tipos y su interrelación con Microsoft Azure, Los Tenant, Office 365, y aplicaciones que involucre directamente como acción de ciberseguridad.

De igual manera les dejo un cuestionario para que entre colegas, encargados, interesados de otras áreas, dirigentes del negocio, los invito a responderlo y con ello lograr obtener una estadística que nos permita como estamos en la seguridad de Active Directory como parte de la ciberseguridad.

Formulario de Introducción Active Directory

Muchas gracias,

Visitas: 2