La gestión de la superficie de ataque (ASM – Attack Surface Management). Se considera como el descubrimiento, el análisis, la reparación y el control continuo de las vulnerabilidades de seguridad cibernética y los posibles vectores de ataque que conforman la superficie de ataque de una organización, es decir donde tenemos vulnerabilidades que pueden ser utilizadas por los ciberatacantes y hay reducir esta superficie.

Recordemos que, a diferencia de otras disciplinas de ciberseguridad, ASM se lleva a cabo completamente desde la perspectiva de un hacker, en lugar de la perspectiva del defensor, que es esto, identifica objetivos y evalúa los riesgos en función de las oportunidades que presentan para un atacante malicioso, en mi experiencia se basa en muchos de los mismos métodos y recursos que utilizan los piratas informáticos, y muchas tareas y tecnologías de ASM son diseñadas y realizadas por “hackers éticos” familiarizados con los comportamientos de los ciberdelincuentes y capacitados para duplicar sus acciones.

De igual manera y más extensiva tenemos la gestión de superficie de ataque externo (EASM), una tecnología ASM relativamente nueva, a veces se usa indistintamente con ASM, no obstante, EASM se centra específicamente en las vulnerabilidades y los riesgos que presentan los activos de TI externos o de Internet de una organización, estos los reconoceremos como superficie de ataque digital de una organización y por su parte ASM, también aborda las vulnerabilidades en las superficies de ataque de ingeniería social y física de una organización, como los internos maliciosos o la capacitación inadecuada del usuario final contra las estafas de phishing.

“Hay que entender la superficie de ciberataque de nuestra empresa”

Como nota y recomendación les comento, que los procesos tradicionales de descubrimiento de activos, evaluación de riesgos y administración de vulnerabilidades, que se desarrollaron cuando las redes corporativas eran más estables y centralizadas, no pueden seguir el ritmo con el que surgen nuevas vulnerabilidades y vectores de ataque en las redes actuales, como las pruebas de penetración, por ejemplo, pueden detectar vulnerabilidades sospechosas en activos conocidos, pero no pueden ayudar a los equipos de seguridad a identificar nuevos riesgos cibernéticos y vulnerabilidades que surgen a diario, triste realidad para los que pensaron que su Router y firewall eran para 20 años o más.

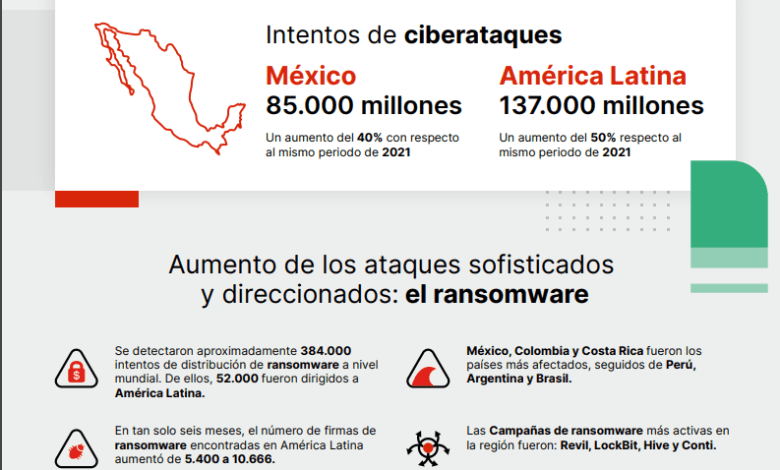

Veamos un poco de tendencia:

Los piratas informáticos intentan continuamente explotar configuraciones de TI débiles que conducen a infracciones, ya sabes que aun muchas organizaciones cuyos entornos contienen sistemas heredados o derechos administrativos excesivos suelen ser víctimas de este tipo de ataques, debemos tener siempre presente la evaluación de higiene de TI de los servicios que ofrecemos con una visibilidad mejorada de nuestra red para ayudar a identificar vulnerabilidades para ayudar a protegerla antes de que ocurran estas infracciones.

¿Qué es una superficie de ataque?

La superficie de ataque es el término utilizado para describir la red interconectada de activos de TI que un atacante puede aprovechar durante un ciberataque, hablando en términos generales, la superficie de ataque de una organización se integra de cuatro componentes principales:

- 1. Activos locales: Activos ubicados en el sitio, como servidores y hardware.

- 2. Activos en la nube: Cualquier activo que aproveche la nube para la operación o la entrega, como servidores y cargas de trabajo en la nube, aplicaciones SaaS o bases de datos alojadas en la nube.

- 3. Activos externos: Un servicio en línea comprado a un proveedor o socio externo, que almacena y procesa datos de la empresa o está integrado con la red corporativa.

- 4. Redes subsidiarias: Redes compartidas por más de una organización, como las que son propiedad de una sociedad de cartera en caso de fusión o adquisición.

Es importante tener en cuenta que la superficie de ataque de la organización evolucionará con el tiempo a medida que se agreguen constantemente dispositivos, se introduzcan nuevos usuarios y cambien las necesidades comerciales, considero que, por esta razón, las organizaciones debemos monitorear y evaluar continuamente todos los activos e identificar vulnerabilidades antes de que los ciberdelincuentes las exploten.

Ahora bien:

No podemos minimizar el radical, cambio a la nube, el aumento de las aplicaciones de software como servicio (SaaS) y un aumento repentino de las capacidades de trabajo remoto, la superficie de ataque de la mayoría de las organizaciones se ha vuelto más grande y más compleja, lo que hace que sea exponencialmente más difícil de definir y defender, considerando que prácticamente cualquier activo puede ser un punto de entrada a un ciberataque, es más importante ahora que nunca que las organizaciones mejoren la visibilidad de la superficie de ataque en todos los activos, conocidos o desconocidos, locales o en la nube, internos o externos.

¿Qué es la gestión de superficie de ataque?

La gestión de la superficie de ataque es el descubrimiento, monitoreo, evaluación, priorización y corrección continuos de los vectores de ataque dentro de la infraestructura de TI de una organización.

Si bien es similar en naturaleza al descubrimiento de activos o la gestión de activos, que a menudo se encuentran en las soluciones de higiene de TI, la diferencia crítica en la gestión de la superficie de ataque es que aborda la detección de amenazas y la gestión de vulnerabilidades desde la perspectiva del atacante, con esta práctica, la organización se ve impulsada a identificar y evaluar el riesgo que plantean, no solo los activos conocidos, sino también los componentes desconocidos y no autorizados.

El valor de la gestión de la superficie de ataque

Al asumir la mentalidad del atacante e imitar su conjunto de herramientas, las organizaciones pueden mejorar la visibilidad en todos los posibles vectores de ataque, lo que les permite tomar medidas específicas para mejorar la postura de seguridad al mitigar el riesgo asociado con ciertos activos o reducir la superficie de ataque en sí, recomiendo estructurar una herramienta eficaz de gestión de la superficie de ataque nos permita a las organizaciones:

- Automatizar el descubrimiento, la revisión y la corrección de activos.

- Mapear todos los activos de forma continua.

- Identifique y deshabilite rápidamente los activos de TI en la sombra y otros activos previamente desconocidos.

- Elimine las vulnerabilidades conocidas, como contraseñas débiles, configuraciones incorrectas y software obsoleto o sin parches.

¿Cuáles son las funciones principales de la gestión de la superficie de ataque?

Hay cinco funciones principales de una estrategia eficaz de gestión de la superficie de ataque:

Fase 1: Descubrimiento

En esta fase inicial, las organizaciones identifican y mapean todos los activos digitales en la superficie de ataque interna y externa, si bien las soluciones heredadas pueden no ser capaces de descubrir activos desconocidos, no autorizados o externos, una solución moderna de administración de superficie de ataque imita el conjunto de herramientas que utilizan los actores de amenazas para encontrar vulnerabilidades y debilidades dentro del entorno de TI, esto mejora la visibilidad en toda la superficie de ataque y garantiza que la organización haya mapeado cualquier activo que pueda usarse como un vector de ataque potencial.

Fase 2: Prueba

La superficie de ataque cambia constantemente a medida que se conectan nuevos dispositivos, se agregan usuarios y el negocio evoluciona, esto no debe cambiar, como tal, es importante que la herramienta sea capaz de realizar un monitoreo y prueba continuos de la superficie de ataque.

Una solución moderna de administración de superficie de ataque revisará y analizará los activos las 24 horas del día, los 7 días de la semana para evitar la introducción de nuevas vulnerabilidades de seguridad, identificar brechas de seguridad y eliminar configuraciones incorrectas y otros riesgos.

Fase 3: Contexto

Si bien cualquier activo puede servir como vector de ataque, no todos los componentes de TI conllevan el mismo riesgo, de esta manera, una solución avanzada de gestión de superficie de ataque realiza análisis de superficie y proporciona información relevante sobre el activo expuesto y su contexto dentro del entorno de TI, intervienen factores como cuándo, dónde y cómo se utiliza el activo, quién es el propietario del activo, su dirección IP y los puntos de conexión a la red nos pueden ayudar a determinar la gravedad del riesgo cibernético que representa para la empresa.

Fase 4: Priorización

Debido a que la solución de administración de la superficie de ataque está diseñada para descubrir y mapear todos los activos de TI, la organización debe tener una forma de priorizar los esfuerzos de remedición para las vulnerabilidades y debilidades existentes.

La gestión de la superficie de ataque proporciona una calificación de riesgo procesable y clasificaciones de seguridad basadas en una serie de factores, como qué tan visible es la vulnerabilidad, qué tan explotable es, qué tan complicado es solucionar el riesgo y el historial de explotación, fíjense, a diferencia de las pruebas de penetración, los equipos rojos y otros métodos tradicionales de evaluación de riesgos y gestión de vulnerabilidades que pueden ser algo subjetivos, la puntuación de la gestión de la superficie de ataque se basa en criterios objetivos, que se calculan utilizando parámetros y datos preestablecidos del sistema.

Fase 5: Aplicar

Según los pasos automatizados en las primeras fases del programa de gestión de la superficie de ataque, el personal de TI ahora está bien equipado para identificar los riesgos más graves y priorizar la reparación, derivado que estos esfuerzos a menudo son dirigidos por equipos de TI y no por profesionales de ciberseguridad, es importante asegurarse de que la información se comparta en cada función y que todos los miembros del equipo estén alineados en las operaciones de seguridad.

¿Cómo puede nuestra organización mitigar los riesgos de la superficie de ataque?

Para identificar y detener una variedad de tácticas adversarias en evolución, los equipos de seguridad requieren una vista de 360 grados de su superficie de ataque digital para detectar mejor las amenazas y defender su empresa, esto sin duda requiere una visibilidad continua de todos los activos, incluidas las redes internas de la organización, su presencia fuera del firewall y el conocimiento de los sistemas y las entidades con las que interactúan los usuarios y los sistemas.

A medida que las organizaciones adoptan una agenda de transformación digital, puede volverse más difícil mantener la visibilidad de una superficie de ataque en expansión. Las cargas de trabajo en la nube, las aplicaciones SaaS, los microservicios y otras soluciones digitales tienen una complejidad adicional dentro del entorno de TI, lo que hace que sea más difícil detectar, investigar y responder a las amenazas.

Cuando busquemos una herramienta hay que ver que combine a la perfección la telemetría de punto final interno con petabytes de datos externos de Internet recopilados los últimos años, para encontrar tendencias, anomalías, la superposición de inteligencia de Internet sobre los datos de puntos finales en una ubicación proporciona un contexto crucial para los incidentes internos, lo que ayuda a los equipos de seguridad a comprender cómo interactúan los activos internos con la infraestructura externa para que puedan bloquear o prevenir ataques y saber si han sido violados.

El alcance

Acelere la detección y la respuesta:

Dote al equipo de seguridad de un contexto de 360 grados y una visibilidad mejorada dentro y fuera del firewall para defender mejor a la empresa de las amenazas más recientes, como filtraciones de datos y ataques de ransomware.

Potenciar la colaboración:

Permite que los equipos de seguridad empresarial colaboren sin problemas en investigaciones de amenazas o compromisos de respuesta a incidentes al superponer el conocimiento interno y la inteligencia de amenazas en los resultados de los analistas.

Administre de manera proactiva:

La superficie de ataque digital: obtenga una visibilidad completa de todos los activos externos y asegúrese de que estén administrados y protegidos.

Clasificación, análisis y priorización

Una vez que se identifican los activos, se clasifican, se analizan en busca de vulnerabilidades y se priorizan por capacidad de ataque, esencialmente una medida objetiva de la probabilidad de que los piratas informáticos se dirijan a ellos.

Los activos se inventarían por identidad, dirección IP, propiedad y conexiones a otros activos en la infraestructura de TI, se analizan en busca de exposiciones que puedan tener, las causas de esas exposiciones (p. ej., configuraciones incorrectas, errores de codificación, parches faltantes) y los tipos de ataques que los piratas informáticos pueden llevar a cabo a través de estas exposiciones cómo el robo de datos confidenciales, difusión de ransomware u otro malware.

A continuación, se priorizan las vulnerabilidades para su corrección, recuerden, la priorización es un ejercicio de evaluación de riesgos:

Por lo general, a cada vulnerabilidad se le otorga una calificación de seguridad o una puntuación de riesgo basada en información recopilada durante la clasificación y el análisis; datos de fuentes de inteligencia de amenazas, ya sean propietarias y de código abierto, servicios de calificación de seguridad, la web oscura y otras fuentes sobre qué tan visibles son las vulnerabilidades para los piratas informáticos, qué tan fáciles son de explotar, cómo han sido explotadas, etc.;

Los resultados de las propias actividades de evaluación de riesgos de seguridad y gestión de vulnerabilidades de la organización, es una de esas actividades, llamada red teaming, es esencialmente una prueba de penetración desde el punto de vista del pirata informático y, a menudo, realizada por piratas informáticos éticos internos o de terceros, en lugar de probar vulnerabilidades conocidas, los equipos rojos prueban todos los activos que un pirata informático podría intentar explotar.

Tips

Por lo general, las vulnerabilidades se corrigen en orden de prioridad y esto puede implicar:

Aplicar controles de seguridad apropiados al activo en cuestión, por ejemplo, aplicar parches de software o sistema operativo, depurar el código de la aplicación, implementar un cifrado de datos más fuerte

Poner bajo control los activos previamente desconocidos, establecer estándares de seguridad para TI previamente no administrada, retirar de forma segura la TI huérfana, eliminar activos no autorizados, renovar e integrar activos subsidiarios en la estrategia, las políticas y los flujos de trabajo de ciberseguridad de la organización.

La corrección también puede implicar medidas más amplias de activos cruzados para abordar las vulnerabilidades, como implementar el acceso con privilegios mínimos o la autenticación multifactor (MFA) y la seguridad en capas.

Finalmente, la Supervisión

Debido a que los riesgos de seguridad en la superficie de ataque de la organización cambian cada vez que se implementan nuevos activos o los activos existentes se implementan de nuevas maneras, tanto los activos inventariados de la red como la red misma se monitorean y escanean continuamente en busca de vulnerabilidades, es obligatorio, el monitoreo continuo que permite a ASM detectar y evaluar nuevas vulnerabilidades y vectores de ataque en tiempo real, y alertar a los equipos de seguridad sobre cualquier nueva vulnerabilidad que requiera atención inmediata.

Nuevamente les recomiendo:

“Obtengan una vista integral de sus activos y la superficie de ataque para ver qué está expuesto y el contexto adicional necesario para priorizar y corregir cualquier vulnerabilidad, hay que prevenir señores.”

–Rberny

Saludos,

Visitas: 4