¿Está seguro de haber asignado una cantidad adecuada de recursos a su programa de seguridad?

¿Sabe qué activos y sistemas de información son más vulnerables?

¿Y ha calculado los costos financieros potenciales en los que incurriría si los sistemas clave dejaran de funcionar?

Hay muchas más preguntas acerca del tema de lo que en realidad pensamos, pues bien veamos en nuestro entorno de riesgo cibernético moderno y altamente volátil si estamos preparados o estamos trabajando en ello, estas son algunas preguntas críticas que toda organización debe responder, por supuesto para obtener las respuestas requerirá que su organización sea competente en la realización de una evaluación de riesgos de TI.

Entremos en contexto:

¿Qué es una evaluación de riesgos de TI?

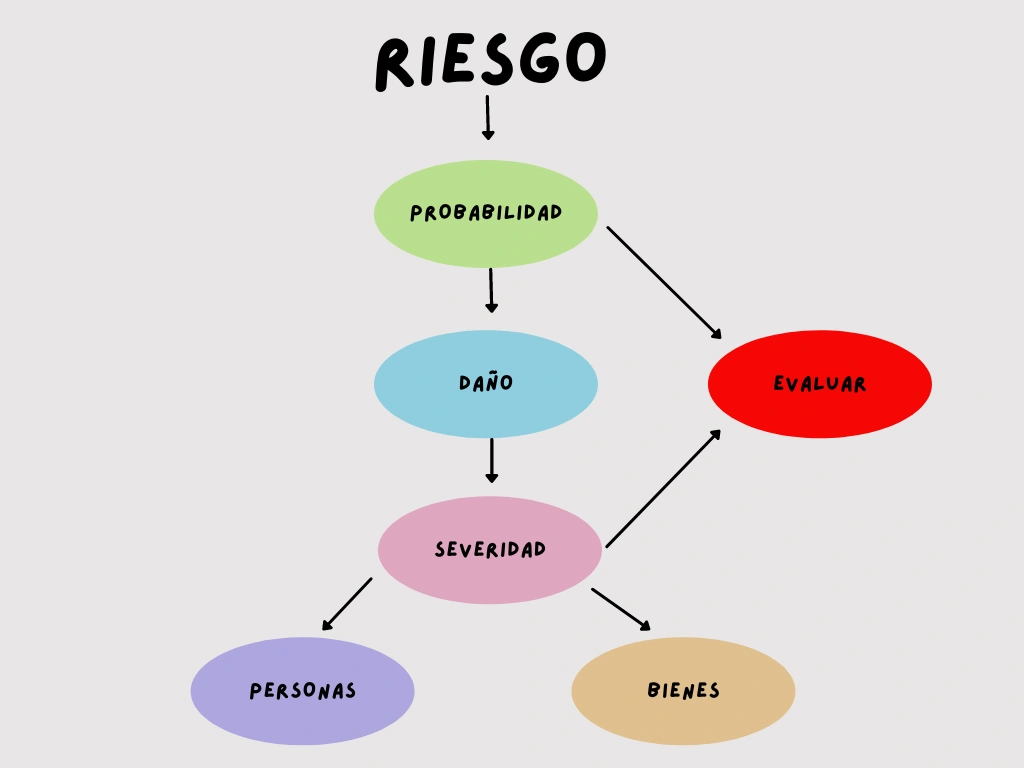

Las evaluaciones de riesgos de seguridad de TI se centran en identificar las amenazas a las que se enfrentan sus sistemas de información, redes y datos, y en evaluar las posibles consecuencias a las que se enfrentaría si ocurrieran estos eventos adversos.

Deben realizarse periódicamente, recomiendo que no sea mayor a 1 año y cada vez que ocurran cambios importantes dentro de su organización, cómo una adquisición, fusión, reorganización, cuando un líder decide implementar una nueva tecnología para manejar un proceso comercial clave, o cuando los empleados de repente pasan de trabajar en una oficina a trabajar de forma remota.

La evaluación de riesgos de TI no solo es importante para proteger su organización y dimensionar correctamente su inversión en seguridad, sino que también puede ser obligatoria, por ejemplo, hay algunos marcos de seguridad de la información, como ISO 27001 y CMMC, estos en realidad requieren que las evaluaciones de riesgos se realicen de manera específica y se documenten en papel y medios digitales, para que su organización se considere “conforme”.

Dichas, evaluaciones de riesgos de TI son una parte crucial de cualquier programa de seguridad exitoso, no hay que perder de vista eso, ya que nos permiten ver cómo los riesgos y las vulnerabilidades de su organización cambian con el tiempo, de modo que los responsables de la toma de decisiones puedan implementar medidas y protecciones adecuadas para responder a los riesgos de manera adecuada.

¿Es efectivo su programa de cumplimiento para el panorama regulatorio actual?

¿Por qué realizar una evaluación de riesgos de TI?

Para algunas empresas, especialmente las pequeñas, puede parecer un trabajo lo suficientemente grande como para establecer un equipo para desarrollar y administrar planes de seguridad de la información, sin el trabajo adicional de buscar de manera proactiva fallas en su sistema de seguridad, no obstante, en realidad, una evaluación de riesgos de TI es algo que no puede permitirse pasar por alto, nos sirven para muchos propósitos, algunos de los cuales incluyen:

Justificación de costos

Una evaluación de riesgos de TI le brinda una lista concreta de vulnerabilidades que puede llevar a la gerencia y el liderazgo de nivel superior para ilustrar la necesidad de recursos adicionales y un presupuesto para apuntalar sus procesos y herramientas de seguridad de la información.

Puede ser difícil para el liderazgo ver por qué necesita invertir más dinero en prácticas de seguridad de la información, desde su punto de vista, funcionan bien, es un pensamiento general fuera de TI, sin duda el mostrarles los resultados de una evaluación de riesgos de seguridad de la información es una manera de dejar claro que los riesgos para su información confidencial siempre están cambiando y evolucionando, por lo que sus prácticas de seguridad de la información deben evolucionar con ellos.

Productividad

Si realiza evaluaciones de riesgo de manera constante, siempre sabrá dónde debe dedicar su tiempo el equipo de seguridad de la información y podrá utilizar ese tiempo de manera más eficaz, en lugar de reaccionar siempre ante un problema después de que haya causado un evento de seguridad, dedicará ese tiempo a corregir vulnerabilidades en sus prácticas y procesos de seguridad para poder evitar el problema en primer lugar, por no prevenir, estará viviendo al día, en efecto viviendo, pero al día de ayer, porque si ya tiene un problema de vulneración o aprovechamiento de una brecha de seguridad, estará únicamente apagando fuegos, las evaluaciones de riesgos de TI también le permiten anticiparse y le muestran qué riesgos requieren más tiempo y atención, ya que para algunos riesgos puede permitirse asignar menos recursos.

Rompiendo barreras

Idealmente, la seguridad de la información debería involucrar a dos grupos:

La alta dirección y el personal de TI

En el entendido que la alta dirección debe dictar el nivel adecuado de seguridad, mientras que TI debe implementar el plan que ayudará a lograr ese nivel de seguridad, entonces, las evaluaciones de riesgos unen a estos dos grupos.

“Ofrece la oportunidad de brindarle al personal de TI una herramienta para abrir conversaciones con la gerencia sobre los riesgos de seguridad de la información que enfrenta la organización y cómo la empresa puede lograr el mayor nivel de seguridad posible”

Comunicación

Por encima de todo, las evaluaciones de riesgos mejoran la seguridad de la información al facilitar la comunicación y la colaboración en toda la organización.

Primero, para evaluar correctamente el riesgo dentro de una empresa, el personal de seguridad de TI deberá tener conversaciones con todos los departamentos para comprender, las operaciones de cada departamento, ¿Cómo los empleados utilizan diferentes sistemas? ¿Cómo fluye la información entre diferentes sistemas?

Definitivamente, esto le da al equipo de seguridad la oportunidad de conocer las posiciones, los desafíos y las contribuciones de otras personas a la seguridad de la información de la empresa en su conjunto.

En segundo lugar, las evaluaciones de riesgos brindan a los equipos de TI, la oportunidad de comunicar la importancia de la seguridad de la información a las personas de toda la organización y ayudar a cada empleado a comprender cómo pueden contribuir a los objetivos de seguridad y a su cumplimiento.

Sabemos que los cambios en muchas partes diferentes de una empresa pueden abrirla a diferentes riesgos, por lo que es importante que las personas responsables de la seguridad de la información comprendan y estén informados, si los procesos u objetivos de la empresa cambian y cuándo.

Como les comenté, cuantas más personas y fuentes de información pueda incluir resulta de mayor ayuda y podemos esperar un mejor resultado, sin embargo, es importante saber que cualquier empresa puede realizar una evaluación de riesgos de seguridad de la información y encontrar áreas de mejora, incluso si no tiene equipos extensos de TI o de especialistas en local.

¿Cómo se realiza una evaluación de riesgos de TI?

Vamos a describir los pasos para crear una evaluación de riesgos de seguridad de la información, para tal efecto, puede realizarse con dos categorías de evaluaciones de riesgos, pero el enfoque más efectivo es incorporar aspectos de ambas.

- Las evaluaciones de riesgo cuantitativas, o evaluaciones que se centran en números y porcentajes, pueden ayudarlo a determinar los impactos financieros de cada riesgo.

- Las evaluaciones cualitativas de riesgos lo ayudan a evaluar los aspectos humanos y de productividad de un riesgo.

Podemos encontrar que ambas categorías tienen valor y las dos le permitirán comunicar el riesgo a diferentes tipos de personas, por ejemplo, sus equipos legales y financieros probablemente estarán más interesados en los números, mientras que sus equipos de operaciones, como ventas y servicio al cliente, estarán más preocupados por cómo un evento de seguridad afectaría sus operaciones y eficiencia.

Seguir estos pasos lo ayudará a realizar una evaluación básica de riesgos de seguridad de la información y le brindará las herramientas que necesita para comenzar a construir un proceso consistente para identificar los riesgos comerciales clave.

1. Identifique y catalogue sus activos de información

Recomiendo que el primer paso para una evaluación de riesgos, es asegurarse de tener una lista completa de sus activos de información, es importante recordar que diferentes roles y diferentes departamentos tendrán diferentes perspectivas sobre cuáles son los activos más importantes, por lo que debe obtener información de más de una fuente, digamos que para los vendedores, el activo de información más importante podría ser el CRM de su empresa, mientras que TI probablemente considere los servidores que mantienen como una prioridad más alta, mientras que el activo de información más importante de RR.HH. es la información confidencial de los empleados, mucho cuidado con ello, la alta dirección es quien debe de definir la prioridad con base en darle continuidad al negocio.

Una vez que haya identificado todos sus activos de información y las partes interesadas clave dentro de todos los departamentos, deberá clasificar estos activos de datos en función de su nivel de sensibilidad, así como de la importancia estratégica del activo para la organización, entonces para obtener información precisa y completa, deberemos hablar con los administradores de todos los sistemas principales en todos los departamentos, por favor aquí no obviar o hacer menos a un departamento, mientras se tenga acceso a la información se deben considerar todos, incluyendo, clientes y proveedores.

“Una vez que haya clasificado sus datos, puede concentrarse en los datos más confidenciales y definir cómo se manejaran”

2. Identificar amenazas

Cuando se piensa en las amenazas a la seguridad de los datos, los piratas informáticos suelen ser lo más importante, sin embargo, las amenazas a la seguridad de la información de su empresa se presentan de muchas formas diferentes.

Investiga tendencias en amenazas y realiza pruebas de los sistemas para encontrar vulnerabilidades, se recomienda se estructure un listado, que incluso contenga algunas vulneraciones que están reconocidas públicamente, si bien los piratas informáticos explotan las debilidades en los firewalls de una empresa o los programas de seguridad de sitios web, los cuales son los más comunes y menos sofisticados, debemos tener en cuenta muchos tipos diferentes tipos de amenazas al compilar una lista de todas las amenazas únicas que enfrenta su empresa.

Por ejemplo, también debe tener en cuenta no solo la interferencia humana maliciosa, sino también la interferencia humana accidental, como que los empleados eliminen información accidentalmente o hagan clic en un enlace de malware, dependiendo de la calidad de su hardware y sus sistemas de información, es posible que también deba tener en cuenta el riesgo de falla del sistema.

Finalmente, cosas como los desastres naturales y las fallas de energía pueden causar tantos estragos como los humanos, por lo que también debe tener en cuenta cualquiera de esos tipos de amenazas, una vez que haya completado este paso, debería tener una lista completa de las amenazas a sus activos.

Nuevos riesgos de ciberseguridad provocados por COVID-19

Ahora que el coronavirus obligo a la mayoría de las organizaciones a adoptar un modelo operativo hibrido, permitió que las organizaciones quedaran en una posición más vulnerable, pensemos en los empleados están trabajando fuera de los firewalls corporativos, se vio que durante este período los ciberdelincuentes malintencionados aprovecharon la preocupación pública realizando ataques de phishing y campañas de desinformación.

Los ataques de phishing a menudo usan una combinación de correo electrónico y sitios web falsos para engañar a las víctimas para que revelen información confidencial, entonces, las campañas de desinformación pueden difundir la discordia, manipular la conversación pública, influir en el desarrollo de políticas o perturbar los mercados.

Desde este evento, su equipo de seguridad de TI debe recordar a los empleados que tomen precauciones, reiterar los conceptos clave cubiertos en su capacitación en seguridad, asegurarse de que todos los sistemas de monitoreo funcionan correctamente y estar listo para responder a cualquier incidente de seguridad con prontitud.

3. Identificar vulnerabilidades

Una vulnerabilidad es una debilidad en su sistema o procesos que podría conducir a una vulneración de la seguridad de la información, demos un ejemplo, si su empresa almacena los datos de las tarjetas de crédito de los clientes, pero no los cifra, o no prueba ese proceso de cifrado para asegurarse de que funciona correctamente, se trata de una vulnerabilidad importante, permitir contraseñas débiles también lo es, no instalar los parches de seguridad más recientes en el software y no restringir el acceso de los usuarios a la información confidencial son comportamientos que dejarán la información confidencial de su empresa vulnerable a los ataques.

Durante la crisis sanitaria, otra vulnerabilidad a la que te pudiste enfrentar es la falta de personal, los controles de seguridad corren el riesgo de no realizarse, ya que el personal de seguridad de TI trabaja de forma remota o, lo que es peor, están enfermos, esta enfermedad continua, que si bien ya no te enfermas de gravedad, si te afectan las molestias de contagiarte y siempre deja secuelas.

Puedes encontrar vulnerabilidades a través de auditorías, pruebas de penetración, análisis de seguridad, herramientas de escaneo de vulnerabilidades automatizadas o la base de datos de vulnerabilidades del NIST.

También es importante tener en cuenta las posibles vulnerabilidades físicas, por ejemplo, si sus empleados trabajan con copias impresas de información confidencial o usan dispositivos electrónicos de la empresa fuera de la oficina, esto puede provocar el mal uso de la información, al igual que las vulnerabilidades en su software y sistemas electrónicos.

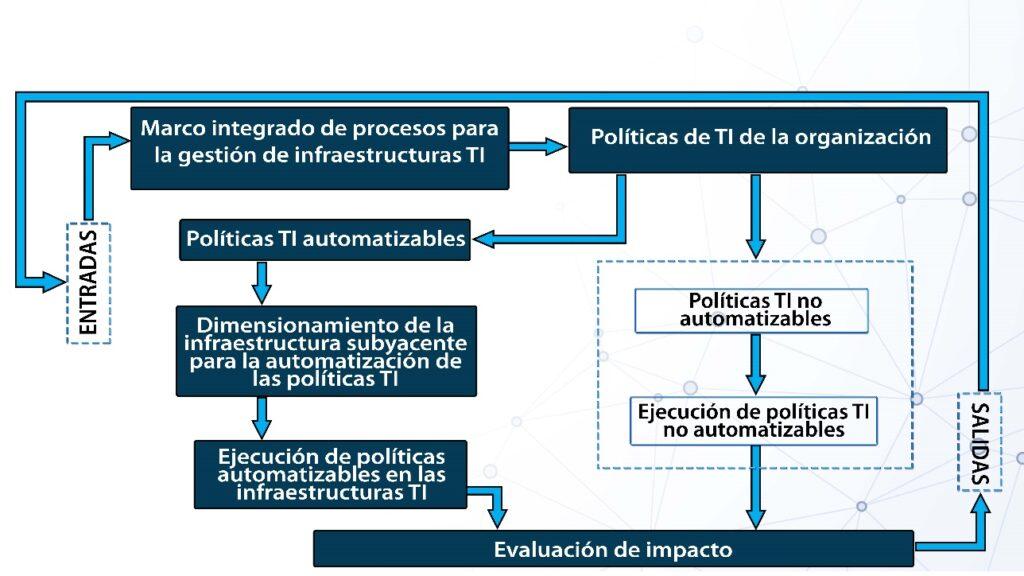

4. Analizar los controles internos

Luego de identificar las vulnerabilidades en sus sistemas y procesos, el siguiente paso es implementar controles para minimizar o eliminar las vulnerabilidades y amenazas. Esto podría ser un control para eliminar la vulnerabilidad en sí o un control para abordar las amenazas que no se pueden eliminar por completo.

Los controles pueden ser técnicos, como software informático, cifrado o herramientas para detectar piratas informáticos u otras intrusiones, o no técnicos, como políticas de seguridad o controles físicos, se pueden dividir en controles preventivos o de detección, lo que significa que previenen incidentes o detectan cuándo ocurre un incidente y mandan la alerta.

Crear controles efectivos requiere experiencia y habilidades, si su empresa no cuenta con expertos en la materia de seguridad y cumplimiento en el personal, es crucial buscar asistencia de empresas de servicios profesionales que tengan una gran experiencia en el tratamiento de problemas de seguridad de TI.

5. Determinar la probabilidad de que ocurra un incidente

Usando toda la información que ha recopilado, sus activos, las amenazas que enfrentan esos activos y los controles que tiene implementados para abordar esas amenazas, ahora puede categorizar la probabilidad de que se exploten cada una de las vulnerabilidades que encontró, muchas organizaciones utilizan las categorías de alto, medio y bajo para indicar la probabilidad de que ocurra un riesgo.

Por lo tanto, sí, por ejemplo, una aplicación central que usa para administrar su negocio está desactualizada y no hay un proceso para buscar actualizaciones e instalarlas regularmente, la probabilidad de que se produzca un incidente que involucre a ese sistema seguramente se considere alta.

Por otro lado, si maneja un gran volumen de información personal de salud, tiene sistemas automatizados para encriptarla y anonimizarla, y prueba y verifica regularmente la efectividad de esos sistemas, la probabilidad de un incidente podría considerarse baja, deberá utilizar su conocimiento de las vulnerabilidades y la implementación de los controles dentro de su organización para tomar esta determinación.

6. Evaluar el impacto que tendría una amenaza

Este paso se conoce como análisis de impacto y debe completarse para cada vulnerabilidad y amenaza que haya identificado, sin importar la probabilidad de que ocurra, definir el impacto, para ello recomiendo tener en cuenta:

- La misión del sistema, incluidos los procesos implementados por el sistema.

- La criticidad del sistema está determinada por su valor y el valor de los datos para la organización.

- La sensibilidad del sistema y sus datos.

Si es posible, debe considerar los impactos cuantitativos y cualitativos de un incidente para obtener una imagen completa, dependiendo de los tres factores anteriores, puede determinar si una amenaza tendría un impacto alto, medio o bajo en su organización, junto con la probabilidad de que ocurra un incidente, este análisis de impacto lo ayudará a priorizar estos riesgos.

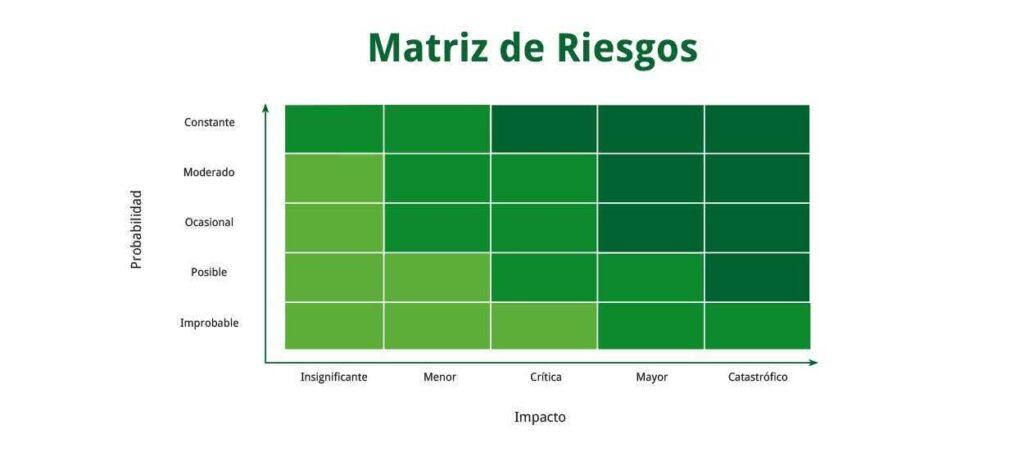

7. Prioriza los riesgos para la seguridad de tu información

Priorizar sus riesgos de seguridad lo ayudará a determinar cuáles justifican una acción inmediata, dónde debe invertir su tiempo y recursos, y qué riesgos puede abordar en un momento posterior, para este paso, podría ser útil utilizar una matriz de riesgo simple que lo ayude a usar la información que ya tiene sobre cada par de vulnerabilidad/amenaza que identificó y representarla en la matriz.

Los riesgos que es probable que sucedan y que tendrían consecuencias graves se asignarían como una prioridad alta, mientras que los riesgos que es poco probable que sucedan y tendrían consecuencias marginales se asignarían como la prioridad más baja, con todo lo demás en algún punto intermedio.

Puede hacer que su matriz de riesgos sea tan simple o tan compleja como le resulte útil, si es una organización grande con muchos riesgos que compiten entre sí por el tiempo y la atención, probablemente le resulte útil una matriz de riesgos de 5×5 más detallada; las organizaciones más pequeñas con menos riesgos para priorizar probablemente puedan utilizar una matriz simple de 3×3 y aun así obtener el mismo beneficio.

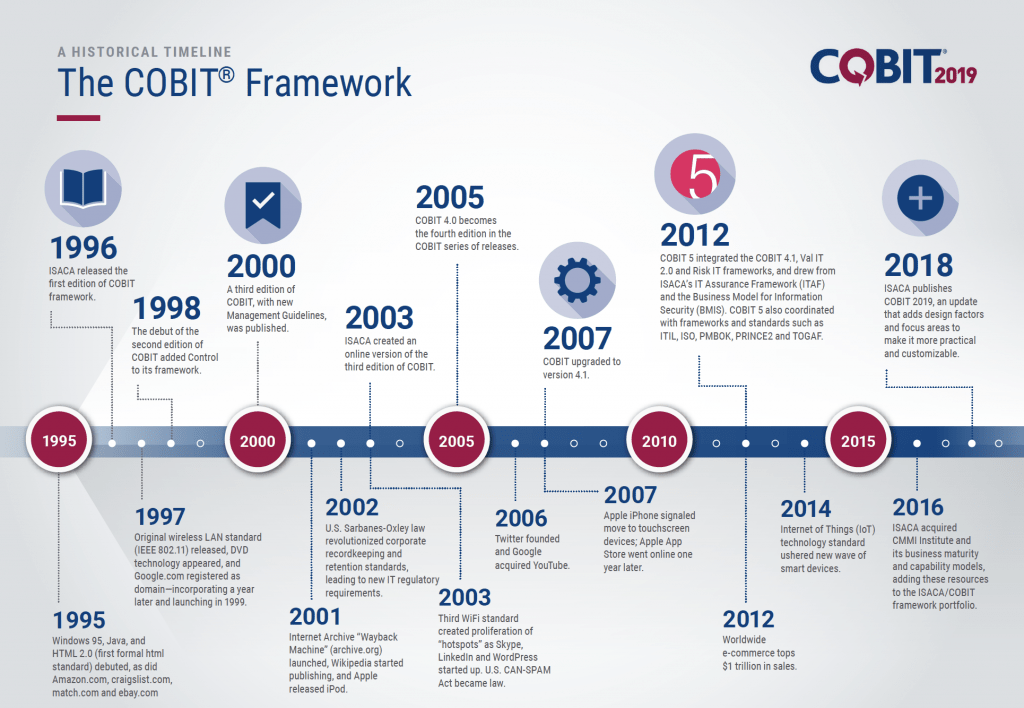

Modelos de riesgo cibernético para la seguridad de la información

En este momento, existen varios marcos diferentes para la cuantificación del riesgo, les menciono algunos marcos populares hasta la fecha para la cuantificación de riesgos:

Modelo FAIR:

El marco de riesgo cibernético FAIR (Análisis factorial del riesgo de la información) se promociona como el principal marco de valor en riesgo (VaR) para la seguridad cibernética y el riesgo operativo.

El modelo de análisis de riesgos cuantitativos FAIR define la gestión de riesgos como “la combinación de personal, políticas, procesos y tecnologías que permiten a una organización alcanzar y mantener de manera rentable un nivel aceptable de exposición a pérdidas”.

NIST SP 800-30:

Publicado originalmente en 2002 y actualizado en 2012, la publicación especial 800-30 de NIST o el marco de gestión de riesgos de NIST se construye junto con el marco de ciberseguridad de NIST estándar como un medio para ver las amenazas de seguridad de una organización a través de un análisis basado en riesgos latente.

Marco de riesgo cibernético y modelo de madurez del Foro Económico Mundial:

Este modelo se publicó en 2015 en colaboración con Deloitte y tiene algunas similitudes con el NIST RMF en el sentido de que se basa en juicios subjetivos, digamos que el modelo analiza el riesgo a través de una lente conocida como “valor en riesgo” y pide a las partes interesadas que evalúen tres componentes:

- Vulnerabilidades existentes y madurez de defensa de una organización.

- Valor de los activos.

- Perfil de un agresor.

Desarrollo de software seguro:

Mejores prácticas, marcos y recursos

8. Controles de diseño

Una vez que haya establecido prioridades para todos los riesgos que haya encontrado y detallado, puede comenzar a hacer un plan para mitigar los riesgos más apremiantes, para determinar qué controles necesita desarrollar para mitigar o eliminar los riesgos de manera efectiva, debe involucrar a las personas que serán responsables de ejecutar esos controles.

“La alta gerencia y TI también deben estar muy involucrados para garantizar que los controles aborden los riesgos y se alineen con el plan general de tratamiento de riesgos y los objetivos finales de su organización”

De igual manera, deberá desarrollar un plan para implementar todos los nuevos controles, recuerden que este tema está en constante evolución, por ello, también es posible que deba consultar con firmas de servicios profesionales con experiencia en TI y seguridad para desarrollar un nuevo conjunto de controles, tenga en cuenta que, en este plan, debes de asegurarte de incluir los recursos que necesitarías para capacitar a los empleados pertinentes.

9. Documenta los resultados

El paso final en su evaluación de riesgos es desarrollar un informe que documente todos los resultados de su evaluación de una manera que respalde fácilmente el presupuesto recomendado y los cambios de política.

Los informes de evaluación de riesgos pueden ser muy detallados y complejos, o pueden contener un resumen simple de los riesgos y los controles recomendados, de acuerdo, en última instancia, el aspecto de su informe depende de quién es su audiencia, qué tan profundo es su conocimiento de la seguridad de la información y qué cree que será más útil para mostrar los riesgos potenciales.

“El propósito de una evaluación de riesgos es documentar sus riesgos organizacionales y crear un plan para abordar esos riesgos para evitar encontrar un riesgo sin preparación”

La creación de este informe para la alta dirección es el paso final de este proceso y es crucial para comunicar lo que necesitan entender sobre los riesgos de seguridad de la información, es importante tener en cuenta que la evaluación de riesgos debe ser un proceso continuo, no un ejercicio de una sola vez, a medida que cambien sus sistemas o su entorno, también lo harán sus riesgos de seguridad de la información.

Las evaluaciones de riesgos de TI no necesitan ser complicadas

El software de registro de riesgos especialmente diseñado facilita a los propietarios de riesgos documentar todo lo que debe incluirse en un registro de riesgos, realizar actualizaciones de riesgos sobre la marcha, visualizar cambios en los riesgos y comunicar información de riesgos a los equipos de liderazgo.

Espero les sea de utilidad para su evaluación de riesgos en TI, entiendo que es parte de un proceso que tiene más etapas que únicamente la evaluación de riesgos, los invito a seguirme y comentar en el Feed de la plataforma e intercambiar ideas.

Su amigo,

Visitas: 20