¿Qué es el acceso a la red Zero Trust?

En un anterior artículo vimos lo que es Zero trust, ahora nos posicionaremos en el acceso a la red Zero Trust (ZTNA), pues bien, esta es una solución de tecnología de TI que requiere que todos los usuarios, ya sea dentro o fuera de la red de la organización, estén autenticados, autorizados y validados continuamente para la configuración y postura de seguridad antes de que se les otorgue o mantenga el acceso a las aplicaciones y los datos.

A veces denominado perímetro definido por software (SDP), ZTNA es un modelo adaptativo en el que el acceso a las aplicaciones y los servicios se otorga con los privilegios mínimos según lo dictan las políticas de control de acceso de la organización, reduciendo significativamente la superficie de ataque.

A mi parecer ZTNA, se usa atinadamente a menudo como una alternativa al modelo de red privada virtual (VPN), que otorga acceso total a la red a los usuarios verificados, dado el cambio al trabajo remoto, el uso de VPN se considera cada vez más como un riesgo de seguridad cibernética, ya que a las organizaciones les resulta más difícil monitorear y analizar el tráfico de red y el uso de aplicaciones en una amplia variedad de ubicaciones y dispositivos.

¿Cómo funciona el acceso a la red Zero Trust?

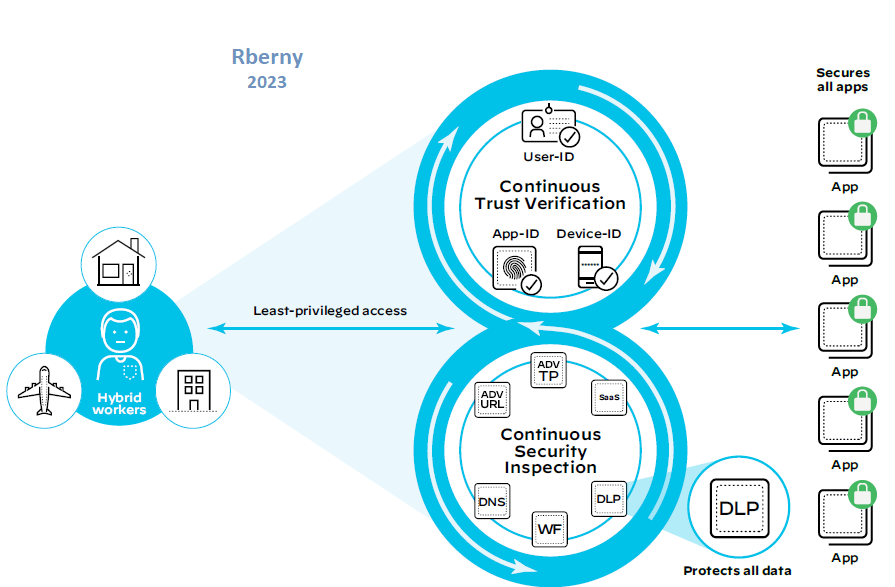

Este el punto medular, ZTNA separa el acceso a la aplicación del acceso a la red, esto significa que los usuarios deben estar autenticados para usar cada aplicación individualmente en lugar de la red como un todo, una vez que el usuario sé auténtica, la herramienta ZTNA establece un túnel seguro y encriptado para otorgar acceso a un recurso, les comento que al igual que los perímetros definidos por software (SDP), las herramientas ZTNA utilizan principios de “nube oscura” para proteger la dirección IP del usuario y limitar la visibilidad del usuario en otras aplicaciones y servicios a los que no tiene acceso.

Al autenticar a cada usuario y aislar el acceso de esta manera, la organización puede reducir el riesgo de infección de un dispositivo comprometido y evitar el movimiento lateral en caso de una infracción.

ZTNA vs. VPN vs. Acceso a la red tradicional

Pareciera un juego para encontrar lo mejor o lo menos peor, no obstante es la robustez de las herramientas y los métodos quienes están mandando en el mercado, entonces les puedo decir sin temor a equivocarme que ZTNA es una desviación significativa de la seguridad de red tradicional que sigue el método de “confiar, pero verificar”, recordemos que en el modelo tradicional, se suponía que los usuarios y puntos finales dentro del perímetro de la red de la organización eran confiables, sabemos que también esto puso a la organización en riesgo de actores internos maliciosos y credenciales no autorizadas; también otorgó inadvertidamente acceso de amplio alcance a usuarios no autorizados una vez dentro de la red.

ZTNA se diferencia del modelo tradicional de acceso a la red en tres formas principales:

1. Control de acceso

Debemos ver que es un modelo ZTNA, que va más allá, que la autenticación y el acceso se basan en técnicas de identificación avanzadas, y no en la dirección IP del usuario, que es lo que normalmente se usa como base de identificación en la mayoría de los modelos de VPN.

Al estructurar el acceso a la red de esta manera, la organización tiene mucha más flexibilidad para crear políticas de acceso seguro personalizadas que pueden rechazar automáticamente cualquier solicitud de acceso según la ubicación del usuario o el tipo de dispositivo, digamos, por ejemplo, una organización puede implementar una política diseñada para evitar que un dispositivo antiguo o vulnerable se conecte a la red; también puede garantizar que los dispositivos estén parcheados correctamente antes de otorgar acceso a la red.

2. Descubrimiento de aplicaciones

En el marco ZTNA, las aplicaciones y los servicios privados no se colocan en la red o en Internet, lo que hace que sea más difícil descubrirlos o acceder a ellos por parte de usuarios no autorizados, esto sirve para reducir en gran medida la superficie de ataque de la organización.

En cambio, el acceso a la red es administrado por un agente de confianza designado que confirma los derechos de acceso del usuario antes de otorgar la solicitud.

3. Privilegios de acceso

Como les comenté anteriormente, en un modelo ZTNA, el acceso se determina caso por caso, esto significa que no se otorga acceso al usuario en todos los dispositivos; ni es un dispositivo aprobado para su uso por cualquier usuario, en su lugar, las solicitudes de acceso se evalúan y otorgan a medida que se realizan, incluso para usuarios o dispositivos familiares o frecuentes.

Este nivel de seguridad es cada vez más importante a medida que las organizaciones permiten que los empleados utilicen dispositivos personales en el trabajo, que es una mala práctica en sí y honestamente no debería permitirse, bueno en muchos modelos de seguridad tradicionales, el acceso se basa en el usuario, independientemente del dispositivo que se utilice, lo que puede abrir la red a cualquier cantidad de amenazas.

Casos de uso para el acceso a la red Zero Trust

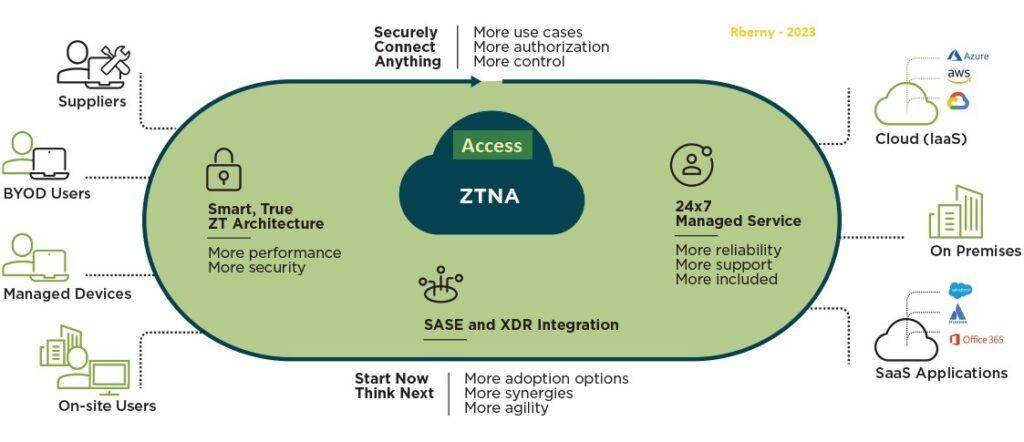

ZTNA proporciona varios casos de uso valiosos para las organizaciones, para un servidor, los casos de uso más comunes de ZTNA incluyen:

- Alternativa VPN:

- ZTNA proporciona las mismas funcionalidades básicas de acceso remoto que un sistema VPN, pero lo hace con mayor seguridad, menos administración y velocidad de red mejorada.

- Acceso a múltiples nubes:

- Una arquitectura Zero Trust es ideal para organizaciones que tienen un entorno de múltiples nubes y desean tener más flexibilidad con respecto al acceso individual a la nube, así como a los servicios y aplicaciones basados en la nube.

- Integración de fusiones y adquisiciones:

- ZTNA acelera el cronograma de integración de fusiones y adquisiciones estándar al simplificar la convergencia de la red.

Limitaciones de ZTNA

ZTNA funciona como un reemplazo de VPN de próxima generación en el sentido de que garantiza que solo los usuarios autenticados y aprobados tengan acceso a un entorno o recurso de TI, al mismo tiempo, no supervisa ni mitiga las amenazas de forma activa una vez que se ha concedido acceso a un usuario a una zona de confianza.

Además, si bien el acceso seguro a través de ZTNA es un componente crítico de una estrategia integral de ciberseguridad, no es eficaz para detener los ciberataques modernos, como el ransomware o los ataques a la cadena de suministro, entonces, ZTNA debe combinarse con una solución de borde de servicio de acceso seguro (SASE) y otras herramientas y soluciones de seguridad para garantizar una protección completa.

Algo muy importante, ZTNA no proporciona capacidades de protección de identidad subyacentes por sí sola, como la recopilación de datos de actividad o detalles de puntos finales, de esta forma, la solución ZTNA no puede determinar una línea base de comportamiento estándar del usuario, lo que imposibilita la detección de anomalías o desviaciones.

Finalmente, la mayoría de las soluciones ZTNA requieren una puerta de enlace, similar a la que usa una VPN, esto requiere una planificación cuidadosa para garantizar la protección más sólida posible sin introducir una fricción significativa en la experiencia del usuario que podría impedir que los usuarios válidos accedan a las herramientas y los recursos que necesitan para realizar su trabajo, ese sería una desventaja en la operación muy grande y costosa.

Cómo elegir el enfoque de seguridad de identidad adecuado para tu empresa

Dadas algunas de las limitaciones de las herramientas ZTNA existentes, es posible que las organizaciones deseen considerar una solución de protección de identidad más amplia para lograr una mayor seguridad y control de acceso, por ejemplo: utilizar las ventajas clave de una solución de protección de identidad:

1. Una solución de protección de identidad brinda protección integral, que incluye: análisis basado en riesgo y comportamiento de identidad, incluidas cuentas humanas y programáticas; detección y prevención de ataques a almacenes de identidad; y análisis en tiempo real de amenazas contra las plataformas locales de Active Directory (AD) y Azure AD, en mi experiencia el proteger el AD es importantísimo, ya que el AD es el eslabón más débil de nuestra ciberdefensa.

2. Una solución de protección de identidad considera todas las cuentas, incluidas las cuentas humanas normales, las cuentas de servicio y las cuentas con privilegios, y evalúa tanto el riesgo del usuario como los riesgos asociados con sus terminales, digamos que esto permite la segmentación de la identidad y la automatización de la seguridad que está vinculada al contexto, en lugar de simplemente otorgar a los usuarios acceso a aplicaciones específicas, como se puede definir en las políticas de ZTNA.

3. Si bien ZTNA proporciona protección de movimiento lateral, una solución de protección de identidad también incluye un mecanismo para detectar tácticas adversarias en evolución que aprovechan la escalada de privilegios, el uso indebido de cuentas de servicio, inicios de sesión interactivos, ataques RDP, ataques basados en NTLM y LDAP/S.

Actualmente, tu empresa moderna requiere de protección de servicios entregados en la nube para encontrar debilidades y problemas del almacén de identidades o detener los ataques contra su almacén de identidades en tiempo real, dondequiera que estén.

La detección de amenazas de identidad sirve como primer nivel de detección para la seguridad de AD, proporcionando análisis de riesgo de identidad y detectando amenazas al sistema de autenticación y las credenciales a medida que ocurren.

Debemos cuidado para no tener una seguridad sin fricciones con prevención de amenazas en tiempo real y cumplimiento de políticas de TI mediante análisis de identidad, comportamiento y riesgo que se combinan con casi cualquier proveedor de MFA/SSO para desafiar las amenazas en tiempo real

“Sin duda hay que fortalecer y mejorar su postura de seguridad cibernética contra el panorama completo de amenazas modernas”

Protección de datos

El fraude y las filtraciones de datos siempre son un riesgo cuando se facilita en el acceso a la información digital, entonces, los datos pasan por muchos puntos antes de llegar a su destino final; cada uno de ellos representa un posible riesgo de seguridad.

Las aplicaciones móviles son objetivos particularmente fáciles, es probable que la propia aplicación y el servidor en el que se encuentra tengan puntos vulnerables que puedan aprovecharse y pues no se diga de la capa 8, me refiero al comportamiento del usuario que también puede aumentar el riesgo.

Resumiendo, el uso de ZTNA

Autenticación y acceso:

El uso principal de ZTNA es proporcionar un mecanismo de acceso altamente granular basado en la identidad de un usuario, donde el acceso VPN basado en IP ofrece un amplio acceso a una red una vez autorizado, ZTNA ofrece acceso granular limitado a aplicaciones y recursos específicos, puede proporcionar más niveles de seguridad con políticas de control de acceso específicas de la ubicación o del dispositivo, que pueden evitar que los dispositivos no deseados o comprometidos accedan a los recursos de la organización, este acceso puede contrastarse con algunas VPN que ofrecen a los dispositivos propiedad de los empleados los mismos privilegios de acceso que se otorgan a los administradores locales.

Visibilidad y control holísticos:

Dado que ZTNA no inspecciona el tráfico de usuarios después de la autenticación, podría haber un problema si un empleado malintencionado usa su acceso con fines nefastos, o si las credenciales de un usuario se pierden o son robadas, entonces, al incorporar ZTNA en una solución perimetral del servicio de acceso seguro (SASE), una organización puede beneficiarse de las capacidades de seguridad, escalabilidad y red necesarias para el acceso remoto seguro, así como el monitoreo posterior a la conexión para evitar la pérdida de datos, acciones maliciosas o compromisos credenciales de usuario.

Posteriormente, hablaremos de solución perimetral del servicio de acceso seguro (SASE), que realiza una combinación muy buena con ZTNA y de esta manera comprender que la solución a la ciberseguridad no está en una sola aplicación o un solo proveedor, es interesante que se tengan muchas alternativas, debemos ser inteligentes y llevar un proceso metódico al elegir nuestras herramientas de defensa, por experiencia les digo, no todo lo que brilla es oro.

Los invito a compartirnos sus comentarios en el Feed, o si desean escribirme a Rberny.guzman@rberny.com, con gusto atender a todas sus dudas o comentarios, como comunidad de TI e interesados, subir nuestro nivel también ayuda a contrarrestar los inminentes ataques de entes malos.

Siu amigo,

Visitas: 1