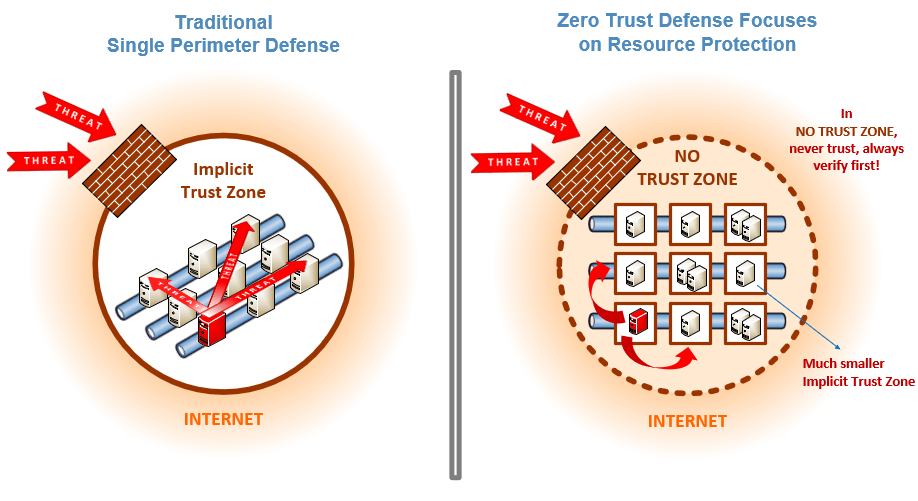

En el pasado, la seguridad de la red se centraba en crear un perímetro sólido dentro del cual se pudieran proteger los datos y los activos, cualquier usuario, dispositivo o activo que ya estuviera dentro de la red se consideraba seguro y se le podía otorgar un amplio acceso.

Con el auge de la computación en la nube y las fuerzas de trabajo remotas, los entornos de TI, están cada vez más distribuidos, entonces, los usuarios, los datos y los recursos pueden residir en cualquier parte del mundo, hay que decirlo, hoy en día lo que se hace obsoleta es la noción de un perímetro de red seguro, al mismo tiempo, las amenazas a la seguridad se han vuelto cada vez más sofisticadas y el costo promedio de cada violación de datos ahora alcanza millones de dólares.

El marco Zero Trust se desarrolló para brindar una seguridad superior mediante la validación de usuarios, dispositivos y conexiones en cada transacción, independientemente de si están dentro o fuera de la organización.

Sabemos que las organizaciones pueden bloquear y neutralizar muchas amenazas de seguridad comunes con la seguridad Zero Trust, la primera capa no es invencible y cuando los atacantes violan con éxito el perímetro de una red, la seguridad Zero Trust evita que permanezcan durante largos períodos dentro del sistema, moviéndose lateralmente para explotar objetivos de alto valor y datos y aplicaciones confidenciales.

En mi experiencia, Zero Trust ofrece una visibilidad integral de los datos confidenciales en toda la organización, incluida la visibilidad de los usuarios y grupos que acceden a esos datos, y una topología de red plana para limitar la exposición si un área se ve comprometida.

Los principios de la seguridad Zero Trust

La seguridad Zero Trust se basa en varios principios y prácticas fundamentales, para algunos suele ser muy restrictiva la forma en que este marco de seguridad se implementa, veamos sus principios:

Nunca confíes, siempre verifica:

Zero Trust requiere que las organizaciones reduzcan la expansión de permisos para los usuarios dentro de la red, es muy importante que cada usuario, dispositivo y conexión debe asumir que ya está comprometido y debe volver a validarse en cada solicitud.

Acepte que las amenazas ya están en la red:

Sé que no les gustará a algunos, no obstante, Zero Trust requiere que los equipos de seguridad asuman que las amenazas ya están dentro del sistema y busquen identificarlas y remediarlas constantemente.

Practica el privilegio mínimo:

Este uno de los más difíciles, porque hay que integrar perfiles para saber a quién aplica y como, en lugar de otorgar a los usuarios un amplio permiso para acceder a los datos y los recursos de TI, entonces cambia por un enfoque de Zero Trust que brinda a los usuarios todo el acceso que necesitan para fines comerciales, minimizando su acceso a partes sensibles de la red.

Supervisar continuamente:

Se solicita encarecidamente que Zero Trust requiera que los equipos de seguridad rastreen los datos a medida que se mueven a través de la red y controlen las acciones de los usuarios que interactúan con ellos, esto permite a los equipos de TI validar que los usuarios son quienes dicen ser y que los recursos no están siendo mal utilizados.

Implemente la microsegmentación:

Para proteger mejor un entorno de TI, un enfoque Zero Trust preserva las redes de TI con microsegmentación, recomiendo que en lugar de trazar un perímetro alrededor de todo un ecosistema de TI o grandes secciones, utilicemos la microsegmentación, la cual crea muchos más perímetros de seguridad, incluso protegiendo activos individuales, realmente esto evita que los actores de amenazas penetren con éxito en la red y tengan acceso sin restricciones a objetivos de alto valor moviéndose lateralmente a través de la red.

Implementar control de dispositivos:

Al requerir controles estrictos sobre el acceso a los dispositivos, los sistemas de seguridad Zero Trust pueden monitorear todos los dispositivos que intentan acceder a la red y garantizar que cada dispositivo esté autorizado y no haya sido comprometido.

Confíe en la autenticación multifactor (MFA):

Al autenticar a un usuario, las soluciones MFA requieren que los usuarios presenten dos o más pruebas, o factores, para verificar su identidad, los factores pueden incluir contraseñas personales, contraseñas de un solo uso enviadas a un teléfono móvil, un escaneo de huellas dactilares o reconocimiento facial, un mando de seguridad u otros elementos que el usuario conoce, tiene o es.

Acceso a la red de Zero Trust

A diferencia de las VPN, que brindan a los usuarios acceso a toda la red, recomiendo utilizar appliance, hardware y software que otorgue acceso solo a servicios o aplicaciones específicos, lo que limita el acceso de un usuario a los recursos de TI para los que no está autorizado, tenemos que utilizar un túnel seguro y encriptado para otorgar acceso a aplicaciones específicas, de igual manera, utilizar políticas de control de acceso basadas en la identidad para evitar que los dispositivos no deseados o comprometidos accedan a los recursos de TI.

¿Por qué no confiar en nadie es una forma inteligente de proteger su infraestructura de TI?

El Marco de Zero Trust requiere que todos los usuarios, dentro o fuera de la red, estén autenticados, autorizados y verificados continuamente antes de que se le otorgue acceso a cualquier cosa.

El panorama de la ciberseguridad se está volviendo cada vez más difícil de navegar, tengamos presente que los ataques cibernéticos no solo están aumentando rápidamente en frecuencia, sino que su calibre también está mejorando a medida que los ciberdelincuentes se vuelven más sofisticados en sus métodos, esto se va moviendo y cada vez es más claro que se necesita un nuevo modelo de seguridad, aquí es donde entra en juego Zero Trust.

Pensemos en esto, computación perimetral:

- ¿Qué es la arquitectura de borde?

- ¿Cómo explicar la computación perimetral en un lenguaje sencillo?

- ¿Qué es el aprendizaje automático de borde?

Consideraciones principales para construir una infraestructura de borde moderna

¿Por qué la Zero Trust está ganando ritmo?

Parece que los proveedores de seguridad en todos los nichos de mercado están posicionando sus productos para que brinden Zero Trust de alguna manera, sin duda, está creciendo rápidamente en popularidad, en gran parte porque brinda a las organizaciones un enfoque más completo de la seguridad de TI y las defensas de la red al permitirles restringir los controles de acceso a las redes, las aplicaciones y los entornos sin sacrificar el rendimiento y la experiencia del usuario.

Cada vez más empresas están haciendo la transición a un modelo de trabajo híbrido:

Muchas organizaciones lo están usando o planean permitir que su personal trabaje de forma permanente tanto de forma remota como en las instalaciones, estamos conscientes que esto brinda a las organizaciones una serie de nuevos desafíos, particularmente cuando se trata de ciberseguridad, por lo que es crucial para las organizaciones reevaluar su enfoque de la ciberseguridad.

Deben desarrollar una estrategia que satisfaga las necesidades de este nuevo panorama, por lo que la adopción de un modelo de Zero Trust se está convirtiendo rápidamente en el camino a seguir para las empresas en muchos sectores.

El dramático aumento de los ataques cibernéticos ha llevado a que la conversión en torno a la Zero Trust se acelere rápidamente, sin embargo, no se debe solo a la frecuencia de los ataques, sino también a la variedad de métodos.

Las amenazas internas, que se originan dentro de la red de una organización, van en aumento, se ha planteado que entre 2018 y 2022 hubo un aumento del 57 % en la frecuencia de incidentes que involucran amenazas internas y que los internos son responsables de alrededor del 22 % de los incidentes de seguridad.

Las amenazas internas pueden ser producto de un comportamiento malicioso o de un error humano no intencional, puede ser un empleado actual o anterior, un consultor o un tercero, he visto que en algunos casos, los actores ni siquiera saben que lo están haciendo, fijémonos en esto, una violación puede provenir de algo tan inocente como traer un dispositivo o documento infectado a la red o compartir información confidencial con cuentas personales inseguras, es probable que este factor haya aumentado debido al aumento del trabajo híbrido.

El crecimiento de los enfoques de Zero Trust no sorprende dada su capacidad para contrarrestar las amenazas internas al repensar el modelo de seguridad para proteger todos los datos y aplicaciones en todo momento.

De esta manera, un enfoque de Zero Trust permite a las empresas detectar y verificar amenazas continuamente y, por lo tanto, detenerlas antes de que ocurra una intrusión, en la práctica, al diseñar capacidades de Zero Trust en los procesos y sistemas comerciales, las empresas pueden aumentar la visibilidad en su red, monitorear y responder continuamente a las señales de compromiso, reducir la complejidad de la arquitectura y prevenir las filtraciones de datos.

“Esto mejora la seguridad general de la organización, al mismo tiempo que ofrece una experiencia de usuario uniforme”

¿Cómo planificar Zero Trust?

La planificación para la Zero Trust generalmente involucra arquitectos empresariales, arquitectos de seguridad y liderazgo en seguridad de TI, de igual manera, la implementación también involucra a los analistas de seguridad de TI y al personal de operaciones de seguridad.

Debemos contar con personal capacitado, ya que tendrán la función de embajadores de sus organizaciones, los arquitectos empresariales y otros profesionales de la arquitectura deben trabajar para lograr que el resto de la organización participe, si bien este puede no ser un paso fácil, no obstante, es esencial.

El proceso comienza con la educación sobre las consecuencias que podría enfrentar la empresa en general si no aborda sus desafíos de seguridad cibernética de manera adecuada.

Hoy en día, toda organización es digital, ¡bueno!, pensemos que vamos en camino o estamos terminando la transformación digital, por lo que la tecnología debe formar un pilar clave en la estrategia comercial de toda empresa, la inversión en ciberseguridad es parte integral de esto, entonces, para maximizar la visibilidad dentro de su organización, los arquitectos empresariales deben comunicar claramente cómo la ciberseguridad puede proteger el negocio, así como habilitar y acelerar la estrategia y el crecimiento del negocio.

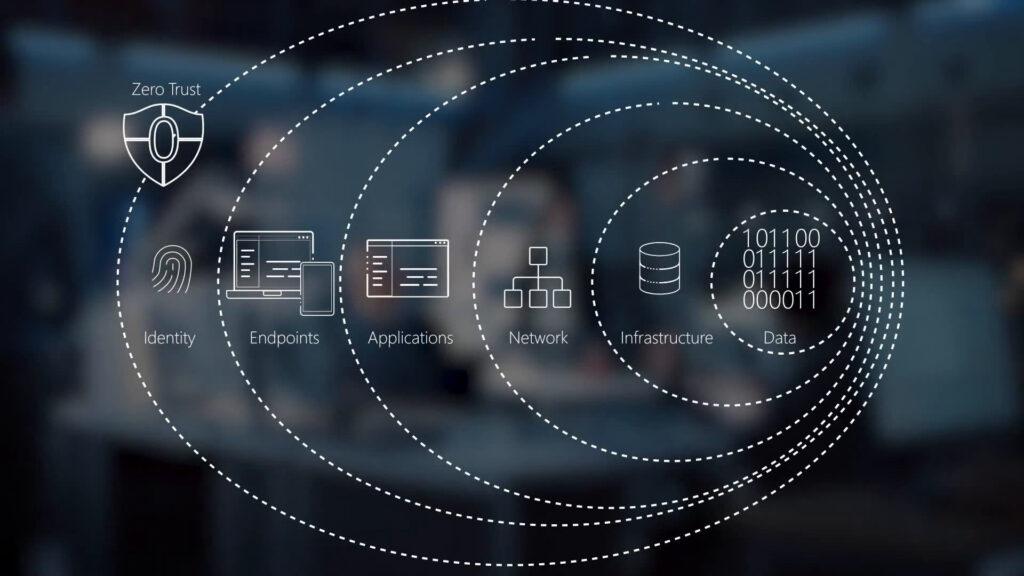

Zero Trust mejora la gestión de la seguridad

Zero Trust permite a las organizaciones centrarse más en la autenticación a lo largo de su proceso de gestión de la seguridad de la información, pienso que permite un enfoque de autenticación más generalizado, riguroso y frecuente, sabemos que la gestión de la seguridad de la información se ha centrado anteriormente en la red, por su parte Zero Trust permite un enfoque más centrado en los activos y los datos, hace un mayor énfasis en la autenticación, con más controles de seguridad dirigidos a dispositivos informáticos, aplicaciones, API, microsegmentación y los datos en sí, como ejemplo, la capacidad de aplicar cifrado.

Con este método, hay menos necesidad de sistemas de seguridad adicionales, que tradicionalmente se utilizan para proteger las redes, las categorías de soluciones de seguridad, como el control de acceso a la red e IDS/IPS, considero que deben rediseñarse para adaptarse al nuevo modelo o eliminarse por completo, he comprobado que también hay menos cajas de soluciones puntuales para administrar.

Estándares de Zero Trust

“Un enfoque evolucionado de la ciberseguridad, es clave adoptar una mentalidad de Zero Trust en todos sus sistemas”

Las organizaciones que adoptan los enfoques del sistema de gestión de seguridad de la información (ISMS), como ISO 27001 y 27002, implementarán diferentes controles de seguridad con un cambio a la arquitectura de Zero Trust, sabemos que algunos controles, como la autenticación y la autorización, requieren más inversión y gestión, pero los controles destinados a la seguridad del perímetro pueden perder énfasis.

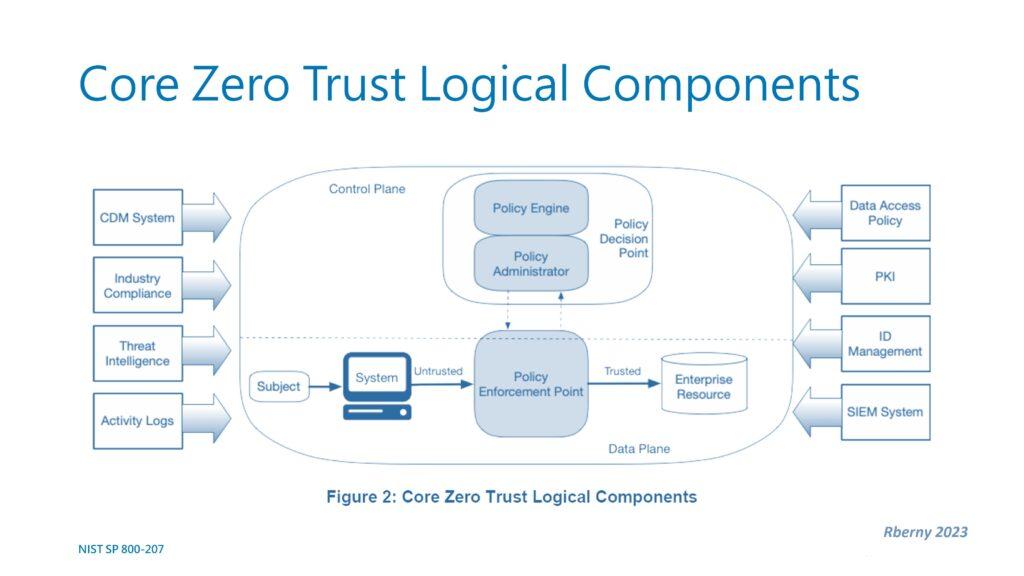

La seguridad de Zero Trust se ha descrito informalmente como un “estándar” durante años, sin embargo, su estatus como norma se encuentra actualmente en proceso de formalización, si bien muchos proveedores crean sus propias definiciones de Zero Trust, existen una serie de estándares de organizaciones reconocidas que ayudarán a los líderes empresariales a alinear sus organizaciones con la arquitectura de Zero Trust, como NIST 800-207 e IETF.

Hay orientación adicional disponible de organizaciones como el Grupo de trabajo de arquitectura de Zero Trust de The Open Group y NIST, incluidos los modelos de referencia emergentes que pueden ayudar a facilitar la transición a la arquitectura de Zero Trust.

Existen muchos métodos, arquitecturas y medios para mantener en buen nivel la ciberseguridad, poco a poco abarcaremos los que estén vigentes y/o revisar los emergentes.

Muchas gracias, Saludos

Visitas: 5